El tercer trimestre de 2025 deja un mensaje inquietante para cualquiera que dependa de Internet para trabajar, vender o simplemente comunicarse: los ataques de denegación de servicio distribuido (DDoS) han entrado en una nueva era. Y en el centro de esa tormenta está un nombre propio: Aisuru, un botnet con entre 1 y 4 millones de dispositivos infectados en todo el mundo que ha llevado la escala de los ataques a niveles nunca vistos.

El último informe trimestral de amenazas DDoS de Cloudflare (Q3 2025) dibuja un escenario en el que los ataques no solo son más grandes, sino también más cortos, más automatizados y más ligados a tensiones geopolíticas y a sectores estratégicos como la inteligencia artificial, la automoción o las materias primas críticas.

Aisuru, el botnet que marca un antes y un después

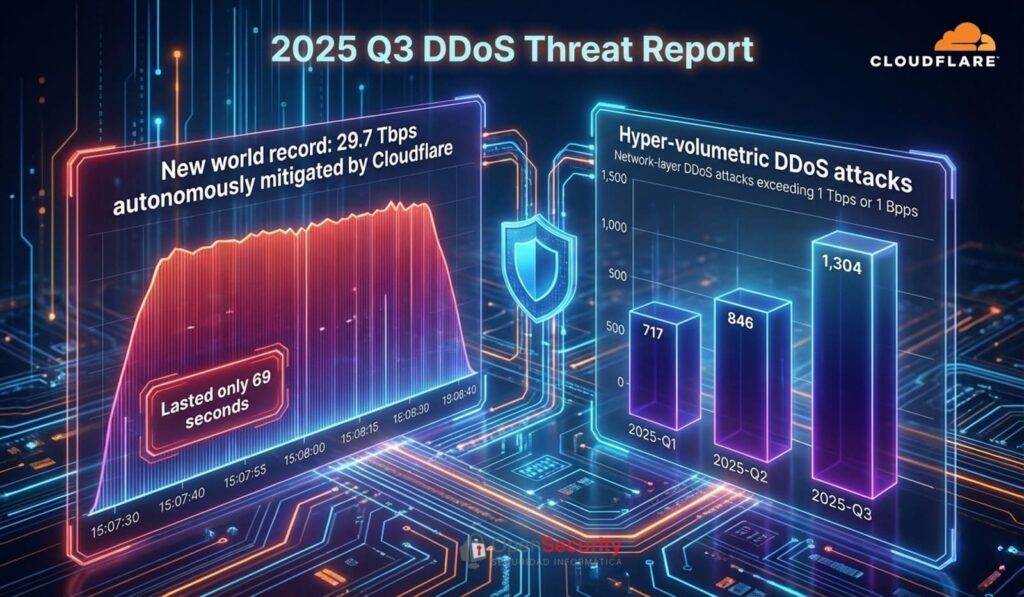

Aisuru se ha convertido en el protagonista indiscutible del trimestre. Según Cloudflare, este botnet ha lanzado ataques hipervolumétricos que superan de forma rutinaria 1 terabit por segundo (Tbps) y 1.000 millones de paquetes por segundo (Bpps). En Q3, el número de ataques de este tipo creció un 54 % intertrimestral, con una media de 14 ataques hipervolumétricos al día.

El récord es tan llamativo como preocupante:

- Un ataque de 29,7 Tbps, basado en UDP carpet bombing, bombardeando de media 15.000 puertos de destino por segundo.

- Otro ataque que alcanzó los 14,1 Bpps, una cifra que pone al límite la capacidad de muchos equipos de red.

Lo más inquietante es que Aisuru no solo golpea a objetivos directos como operadores de telecomunicaciones, empresas de videojuegos, proveedores de hosting o servicios financieros. Según Krebs on Security, el volumen de tráfico generado ha sido suficiente como para provocar disrupciones colaterales en partes de la infraestructura de Internet de Estados Unidos, incluso cuando algunos de esos operadores ni siquiera eran el blanco principal del ataque.

A esto se suma un factor democratizador del caos: “trozos” de Aisuru se ofrecen como botnet de alquiler, de forma que cualquier actor malintencionado, con unos pocos cientos o miles de dólares, puede lanzar ataques capaces de saturar redes troncales nacionales, dejar sin servicio a millones de usuarios o bloquear servicios críticos.

Desde comienzos de 2025, Cloudflare ha mitigado 2.867 ataques de Aisuru, de los cuales 1.304 se concentraron solo en el tercer trimestre.

36,2 millones de ataques en lo que va de año

Más allá de Aisuru, las cifras globales del informe dejan claro que los DDoS no son una anomalía puntual, sino una constante:

- En lo que va de 2025, con un trimestre aún por delante, Cloudflare ha mitigado 36,2 millones de ataques DDoS, el 170 % de todos los ataques que mitigó durante todo 2024.

- Solo en el tercer trimestre, sus sistemas autónomos detectaron y bloquearon 8,3 millones de ataques, un 15 % más que en el trimestre anterior y un 40 % más que hace un año.

- Eso supone unos 3.780 ataques por hora, todos los días, durante todo el trimestre.

El informe distingue dos grandes tipos de ataques:

- Ataques a nivel de red (L3/L4):

Representan el 71 % de todos los ataques de Q3, unos 5,9 millones, y crecieron un 87 % intertrimestral y un 95 % interanual. - Ataques HTTP (L7, capa de aplicación):

Suponen el 29 %, unos 2,4 millones, pero aquí se aprecia una caída del 41 % intertrimestral y del 17 % interanual.

La lectura es clara: los atacantes están apostando con fuerza por saturar directamente la infraestructura de red —ancho de banda, routers, enlaces troncales— mientras reservan los ataques a capa de aplicación para objetivos muy concretos, como APIs, pasarelas de pago o servicios de IA.

Ataques cada vez más grandes… y más cortos

La potencia de los ataques también se ha disparado:

- Los ataques que superan los 100 millones de paquetes por segundo (Mpps) aumentaron un 189 % trimestre a trimestre.

- Los que exceden 1 Tbps crecieron un 227 % en el mismo periodo.

- En el plano HTTP, 4 de cada 100 ataques superaron el millón de peticiones por segundo.

Sin embargo, el tamaño no es el único problema. El tiempo se ha convertido en un enemigo adicional.

Según Cloudflare:

- El 71 % de los ataques HTTP y el 89 % de los ataques de red terminan en menos de 10 minutos.

Es decir, muchos de los golpes más dañinos son ráfagas ultraintensas y breves, imposibles de gestionar manualmente o mediante servicios bajo demanda que se activan “cuando algo va mal”.

Aunque un ataque dure unos pocos segundos, el impacto puede alargarse durante horas: servicios caídos, bases de datos que hay que comprobar, sistemas distribuidos que necesitan reconciliar estados, clientes que no pueden acceder a sus cuentas y equipos técnicos atrapados en procesos de recuperación largos y complejos.

Indonesia, epicentro mundial de los DDoS

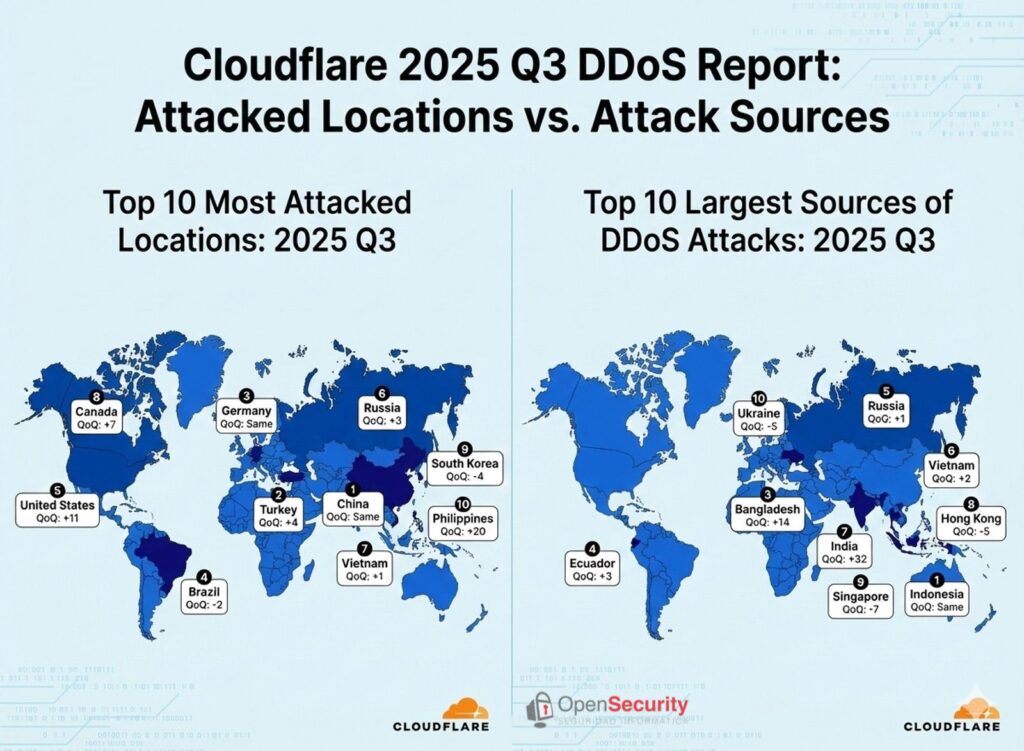

El informe también confirma un cambio relevante en el mapa de origen de los ataques. Siete de los diez principales focos se encuentran en Asia, con Indonesia a la cabeza.

En solo cinco años (desde el tercer trimestre de 2021), el porcentaje de peticiones de ataques HTTP DDoS originadas en Indonesia ha crecido un 31.900 %. El país lleva un año entero ocupando el primer puesto como origen de estos ataques y ya aparecía en las primeras posiciones en trimestres anteriores.

Parte de esa explosión se explica por la enorme base de dispositivos conectados, la proliferación de equipos mal protegidos (desde routers domésticos hasta cámaras IP) y la facilidad con la que estos pueden acabar integrados en botnets como Aisuru o variantes de Mirai. De hecho, casi 2 de cada 100 ataques de red aún proceden de versiones del histórico botnet Mirai, casi diez años después de su primera gran aparición.

Sectores bajo fuego: IA, materias primas y automoción

Los atacantes no eligen sus objetivos al azar. El informe de Cloudflare muestra una correlación directa entre tensiones económicas y políticas y el aumento de los ataques DDoS contra determinados sectores.

En el tercer trimestre de 2025 destacan varios movimientos:

- Minería, minerales y metales

Este sector sube 24 puestos en el ranking global hasta convertirse en el 49.º más atacado del mundo. El pico coincide con el aumento de tensión entre la Unión Europea y China por los aranceles a los vehículos eléctricos, las exportaciones de tierras raras y los debates sobre ciberseguridad. China, según informaciones de la BBC, ha endurecido los controles a la exportación de minerales críticos. - Industria de la automoción

Protagoniza el salto más espectacular: sube 62 puestos en un solo trimestre y se coloca como el sexto sector más atacado del mundo. En plena transición al vehículo eléctrico y conectado, el impacto de un ataque DDoS puede paralizar portales de clientes, cadenas de suministro o servicios de posventa. - Ciberseguridad

Paradójicamente, las propias empresas de seguridad también se han visto en el punto de mira. El sector asciende 17 posiciones y se convierte en el 13.º más atacado del mundo. - Empresas de IA generativa

En septiembre de 2025, Cloudflare detectó picos mensuales de hasta un 347 % más de tráfico de ataques HTTP DDoS contra compañías de IA generativa. Ese mismo mes, una encuesta del Tony Blair Institute mostraba que muchos ciudadanos británicos ven la IA más como un riesgo económico que como una oportunidad, mientras la Comisión de Derecho del Reino Unido iniciaba una revisión del uso de IA en la administración pública.

En el ranking global por sectores, Tecnologías de la Información y Servicios ocupa el primer puesto como industria más atacada, seguida por Telecomunicaciones y Juegos de azar y casinos. También registran fuertes incrementos Medios, Producción y Publicación, Banca y servicios financieros, Retail y Electrónica de consumo.

Cuando la protesta salta de la calle a la red

El informe vuelve a subrayar un patrón que ya se ha visto en años anteriores: las grandes protestas sociales y los momentos de tensión política suelen ir acompañados de oleadas de ataques DDoS.

Entre los ejemplos más destacados del trimestre:

- Maldivas – “Lootuvaifi” (“Stop the Loot!”)

Las protestas contra la corrupción percibida y el retroceso democrático, especialmente por una polémica ley de medios, desencadenaron una oleada de ataques que hicieron que Maldivas subiera 125 puestos hasta convertirse en el 38.º país más atacado del mundo. - Francia – “Bloquons Tout” (“Block Everything”)

El movimiento de protesta impulsado por sindicatos franceses contra las medidas de austeridad, la reforma de pensiones y el alza del coste de la vida vino acompañado de campañas DDoS que golpearon sitios web y servicios franceses. Francia subió 65 posiciones y se situó como el 18.º país más atacado del mundo. - Bélgica – “Red Line for Gaza”

Las grandes manifestaciones en Bruselas, donde decenas de miles de personas “dibujaron la línea roja por Gaza”, coincidieron con un fuerte repunte de ataques. Bélgica escaló 63 puestos hasta el 74.º lugar en el ranking global.

En el top 10 de países más atacados del trimestre, China se mantiene en primera posición, seguida por Turquía y Alemania. Destaca la subida de Estados Unidos, que gana 11 posiciones y se sitúa como el quinto país más atacado, y el caso de Filipinas, que registra la mayor subida dentro de ese top 10 al avanzar 20 puestos.

Vectores de ataque: UDP domina, los bots se reciclan

En la capa de red, el informe sitúa a los ataques UDP, en parte impulsados por Aisuru, como vector dominante, con un crecimiento del 231 % intertrimestral. Les siguen:

- DNS floods,

- SYN floods,

- e ICMP floods,

que en conjunto representan algo más de la mitad de todos los ataques de red.

En la capa HTTP, casi el 70 % de los ataques se originan en botnets ya conocidos por Cloudflare, lo que permite bloquearlos de forma más eficaz una vez identificados. Alrededor de un 20 % procede de navegadores falsos o headless o incluye atributos HTTP sospechosos. El 10 % restante combina floods genéricos, patrones extraños, ataques diseñados para vaciar cachés (cache busting) y ofensivas dirigidas específicamente contra páginas de inicio de sesión.

Por qué las defensas heredadas se están quedando cortas

El mensaje final del informe es claro: el ecosistema de ataques DDoS está cambiando más rápido que muchas de las soluciones heredadas que las empresas siguen utilizando.

En un contexto en el que:

- los ataques superan con facilidad el terabit por segundo,

- se ejecutan en segundos o pocos minutos,

- se pueden lanzar mediante botnets de alquiler a precios relativamente bajos,

las organizaciones que dependen exclusivamente de appliances on-premise o de servicios de limpieza bajo demanda corren el riesgo de llegar siempre tarde.

Cloudflare defiende un enfoque basado en una red global de gran tamaño y sistemas de mitigación autónomos y siempre activos, ofreciendo protección DDoS sin límite de volumen o duración como parte de su plataforma de “connectivity cloud”. La compañía reclama que este modelo permite blindar redes corporativas, acelerar aplicaciones web y acercarse a arquitecturas de Zero Trust, al tiempo que absorbe ataques como los protagonizados por Aisuru sin intervención humana.

Preguntas frecuentes sobre los ataques DDoS en 2025

1. ¿Qué es un ataque DDoS hipervolumétrico y por qué es tan peligroso?

Un ataque DDoS hipervolumétrico es aquel que alcanza volúmenes extremos de tráfico, como decenas de terabits por segundo o miles de millones de paquetes por segundo. Este tipo de ofensivas puede saturar enlaces troncales, routers y firewalls incluso de grandes proveedores, provocando caídas no solo en el objetivo directo, sino también en servicios colaterales que comparten infraestructura.

2. ¿Por qué los ataques DDoS son cada vez más cortos pero igual de dañinos?

La mayoría de los ataques actuales dura menos de 10 minutos, pero se concentra en una ráfaga de tráfico muy intensa. Eso los hace difíciles de gestionar con procesos manuales o con servicios que necesitan ser activados bajo demanda. Aunque el ataque dure segundos, el tiempo de recuperación de servicios, bases de datos y sistemas distribuidos puede alargarse mucho más.

3. ¿Qué sectores están sufriendo más ataques DDoS en 2025?

Según los datos de Cloudflare, los sectores más atacados son Tecnologías de la Información y Servicios, Telecomunicaciones y Juegos de azar y casinos. No obstante, en el tercer trimestre de 2025 se han visto aumentos especialmente llamativos en Automoción, Minería y minerales, Ciberseguridad y empresas de IA generativa, muy ligados a tensiones geopolíticas, cambios regulatorios y al auge de la inteligencia artificial.

4. ¿Siguen siendo útiles los appliances de DDoS on-premise?

Los dispositivos físicos de mitigación pueden seguir teniendo un papel, pero el informe subraya que, frente a ataques hipervolumétricos y de muy corta duración, depender solo de ellos es arriesgado. La tendencia apunta a combinar soluciones locales con servicios globales siempre activos, capaces de absorber grandes volúmenes de tráfico malicioso y reaccionar de forma automática en cuestión de milisegundos.

Fuentes:

Cloudflare – 2025 Q3 DDoS Threat Report; Krebs on Security; BBC; Tony Blair Institute; información pública sobre protestas en Maldivas, Francia y Bélgica.