Una nueva amenaza afecta a los sistemas Windows tras confirmarse la explotación activa de la vulnerabilidad CVE-2025-24054, una debilidad que permite a los atacantes robar hashes NTLM sin necesidad de interacción directa del usuario. El fallo ya ha sido incluido por la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) de EE. UU. en su catálogo KEV (Known Exploited Vulnerabilities).

Un fallo en archivos .library-ms desencadena el robo de credenciales

CVE-2025-24054, con una puntuación de severidad CVSSv3 de 6,5, afecta al protocolo NTLM (New Technology LAN Manager), ampliamente utilizado en entornos Windows aunque oficialmente sustituido por Kerberos desde 2024.

El error reside en el control externo del nombre de archivo o ruta (CWE-73), lo que permite a un atacante no autenticado suplantar la identidad en la red manipulando archivos .library-ms. Lo preocupante es que para que la explotación tenga éxito, basta con que el usuario descargue y descomprima el archivo: no es necesario abrirlo ni ejecutarlo.

Ataques activos documentados: malspam y robo de hashes NTLMv2

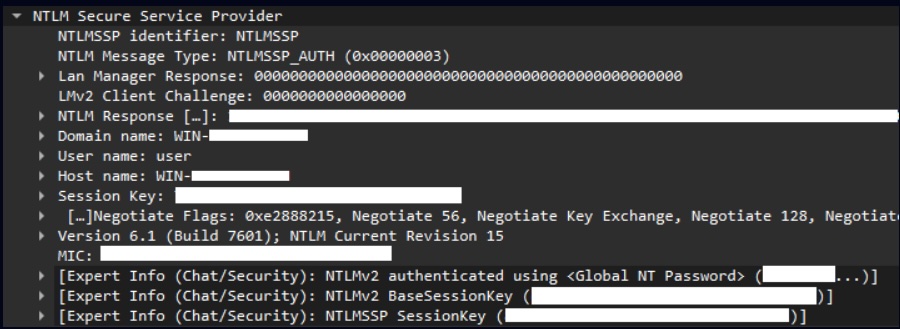

Investigadores de Check Point Research han observado esta vulnerabilidad siendo explotada en campañas de malspam que distribuyen enlaces a archivos .zip alojados en Dropbox. Estos paquetes contienen archivos .library-ms maliciosos que, al ser procesados por el explorador de archivos de Windows, provocan solicitudes SMB hacia servidores controlados por los atacantes, exfiltrando hashes NTLMv2-SSP.

Se han documentado ataques activos los días 20 y 21 de marzo de 2025 contra entidades gubernamentales y privadas en Polonia y Rumanía. Versiones posteriores de estas campañas evitaron el uso de archivos comprimidos, lo que dificultó su detección por soluciones de seguridad tradicionales.

Una amenaza con precedentes: evolución de exploits anteriores

Este nuevo vector de ataque es una evolución de CVE-2024-43451, explotada el año pasado por los grupos UAC-0194 y Blind Eagle en ofensivas dirigidas a Ucrania y Colombia. En ambos casos, los atacantes aprovecharon los hashes robados para realizar movimientos laterales y escaladas de privilegios dentro de las redes comprometidas.

Microsoft, que parcheó la vulnerabilidad en su ciclo de actualizaciones de marzo, reconoció el hallazgo a varios investigadores de seguridad, aunque inicialmente valoró su explotabilidad como “menos probable”.

Medidas urgentes y recomendaciones

Dado el valor que tienen los hashes NTLM en fases iniciales de ataque, la amenaza es crítica para cualquier organización que mantenga expuestos protocolos heredados. CISA ha fijado el 8 de mayo de 2025 como fecha límite para que las agencias federales apliquen el parche.

Entre las medidas adicionales recomendadas, destacan:

- Deshabilitar NTLM mediante políticas de grupo, priorizando el uso de Kerberos.

- Bloquear tráfico SMB saliente no autorizado desde redes internas hacia Internet.

- Monitorizar solicitudes SMB dirigidas a dominios desconocidos o no confiables.

- Capacitar a los usuarios en la manipulación segura de archivos

.library-msy de fuentes no verificadas.

Conclusión

La explotación de CVE-2025-24054 demuestra una vez más la urgencia de abandonar tecnologías obsoletas como NTLM. La baja fricción en la ejecución de este tipo de ataques y el alto valor operativo de los hashes robados refuerzan su uso entre actores de amenazas sofisticados. Para los equipos de ciberseguridad, la prioridad es clara: parchear, deshabilitar lo innecesario y monitorizar activamente.

Fuentes consultadas: