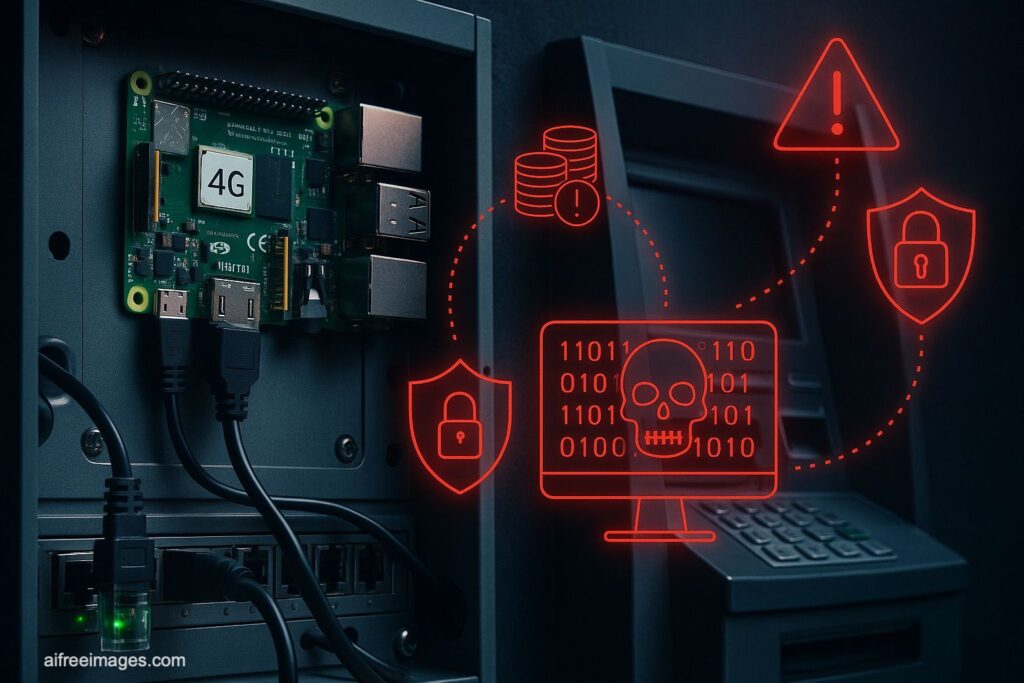

Un grupo cibercriminal logró infiltrarse en la red interna de cajeros automáticos de un banco mediante el uso de una sencilla Raspberry Pi equipada con conectividad 4G. El caso revela una nueva dimensión de los ataques híbridos, que combinan acceso físico, ingeniería inversa y técnicas forenses avanzadas para eludir los controles tradicionales.

La firma de ciberseguridad Group-IB ha desvelado recientemente un sofisticado ataque dirigido a la infraestructura de cajeros automáticos de una entidad bancaria no identificada. El ataque fue llevado a cabo por UNC2891, un grupo de amenazas con motivación financiera, y destaca por la creatividad con la que los atacantes integraron hardware cotidiano —una Raspberry Pi con módem 4G— en un entorno bancario altamente controlado.

Infiltración física y persistencia remota

El ataque comenzó con un acceso físico a la red de conmutación de los cajeros automáticos. Los atacantes conectaron una Raspberry Pi directamente al mismo conmutador de red que alimentaba a uno de los cajeros, consiguiendo así introducirse en la red interna del banco. El pequeño dispositivo iba equipado con conectividad 4G, permitiendo la comunicación remota con el exterior mediante un canal de comando y control (C2) a través de un dominio DNS dinámico.

Este vector de entrada, inusual por su carácter físico y su bajo perfil, permitió a los atacantes mantenerse ocultos y eludir por completo los cortafuegos perimetrales y las defensas de red tradicionales.

Malware personalizado y rootkit invisible

Una vez dentro, el equipo de UNC2891 desplegó un malware diseñado a medida, entre ellos el rootkit de kernel conocido como CAKETAP. Este programa malicioso está diseñado para interceptar, falsificar y manipular los mensajes de autorización de tarjetas y PIN enviados a los módulos de seguridad de hardware (HSM), lo que permitiría a los atacantes realizar retiros fraudulentos de efectivo desde los cajeros automáticos.

Para mantener el acceso persistente, los atacantes instalaron una puerta trasera disfrazada de proceso legítimo de Linux, bautizada como lightdm, en el servidor de monitoreo de red del banco. Esta técnica de enmascaramiento (process masquerading) usaba rutas y nombres similares a componentes auténticos del sistema operativo, como /tmp/lightdm o /var/snap/.snapd/lightdm, para pasar desapercibida durante análisis forenses convencionales.

Además, se utilizó una técnica poco documentada hasta entonces: el abuso de bind mounts de Linux, lo que permitió ocultar los procesos maliciosos incluso de herramientas de análisis de memoria. Esta técnica ha sido recientemente incluida en la base de datos MITRE ATT&CK como T1564.013.

Acceso múltiple y arquitectura compleja de ataque

El objetivo final era el servidor de conmutación de cajeros automáticos, pieza clave en la autorización de operaciones financieras. Desde el servidor de monitoreo, el atacante tenía visibilidad y acceso lateral a casi todos los sistemas del centro de datos. Incluso tras la retirada de la Raspberry Pi, los criminales mantuvieron su acceso mediante otra puerta trasera activa en el servidor de correo interno del banco, el cual tenía conectividad directa a Internet.

Esta ruta de acceso múltiple, que combinaba un dispositivo físico externo con puntos de anclaje dentro de la red bancaria, ofrecía a los atacantes una ventaja operativa notable:

| Elemento comprometido | Propósito de los atacantes |

|---|---|

| Raspberry Pi con 4G | Acceso remoto y persistente sin depender de la red del banco |

| Servidor de monitoreo | Pivot principal para moverse lateralmente dentro del centro de datos |

| Servidor de correo interno | Punto de persistencia para restablecer el acceso tras la retirada física |

| Rootkit CAKETAP | Falsificación de respuestas del HSM para fraude en cajeros |

¿Por qué no fue detectado?

El ataque fue tan sigiloso que incluso herramientas forenses tradicionales no lograron detectar los procesos activos responsables del tráfico malicioso. Solo tras capturar y analizar volcados de memoria fue posible descubrir que los procesos ocultos estaban utilizando rutas montadas con tmpfs o sistemas de archivos externos para camuflarse.

La vigilancia estándar de red también se vio comprometida: el servidor de monitoreo se comportaba de forma aparentemente normal, salvo por conexiones periódicas cada 600 segundos al puerto 929, destinadas al dispositivo oculto.

Consecuencias y recomendaciones

Afortunadamente, la campaña fue interrumpida antes de que los atacantes pudieran ejecutar retiros de efectivo fraudulentos. No obstante, el incidente pone de relieve una serie de debilidades estructurales:

- La seguridad física sigue siendo un punto débil. La conexión de hardware no autorizado en puntos sensibles como cajeros o conmutadores de red puede tener consecuencias graves.

- Los análisis forenses deben incluir memoria RAM, no solo análisis de disco, para detectar técnicas evasivas avanzadas.

- La vigilancia de sistemas Unix y Linux debe contemplar procesos enmascarados y montajes de enlaces anómalos.

- El aislamiento de sistemas críticos como servidores de correo o conmutadores de cajeros debe ser prioritario.

Un caso que redefine la ciberseguridad bancaria

Este ataque demuestra que los adversarios no necesitan técnicas ultra sofisticadas cuando combinan conocimientos técnicos profundos con creatividad táctica y persistencia. La lección más importante es que la seguridad en el sector financiero ya no puede centrarse únicamente en software: los riesgos físicos, lógicos y humanos forman parte de una misma ecuación de amenaza.

La sofisticación de UNC2891 y la reutilización de técnicas por parte de actores como UNC1945 (LightBasin) apuntan a una profesionalización creciente del crimen financiero digital, donde las fronteras entre el mundo físico y el virtual se difuminan peligrosamente.

Más información: Mitre