La encriptación de disco es, desde hace años, una de las líneas de defensa más eficaces frente a robos, pérdidas de equipos y accesos no autorizados. Pero cuando esa protección se apoya en claves de recuperación que, en determinados escenarios, pueden quedar almacenadas en la nube, aparece una tensión inevitable: seguridad operativa vs. acceso legal.

En ese cruce se sitúa el caso que ha vuelto a poner a BitLocker en el centro de la conversación. Según información publicada por Forbes y replicada por otros medios, el FBI presentó una orden de registro (search warrant) a Microsoft a principios de 2025 para obtener las claves de recuperación de BitLocker asociadas a tres portátiles. Microsoft habría cumplido la orden, facilitando el acceso a datos que, de otro modo, la agencia no podría haber leído si los discos permanecían cifrados. En declaraciones atribuidas a un portavoz de la compañía, Microsoft recibiría en torno a una veintena de solicitudes anuales relacionadas con claves de BitLocker, aunque “la mayoría” no prosperan porque el usuario no habría guardado la clave de recuperación en la nube.

El matiz es importante: no se está hablando de “romper” BitLocker, sino de recuperar una clave que ya existía en un repositorio accesible para Microsoft bajo determinados supuestos.

Qué es BitLocker y qué protege exactamente

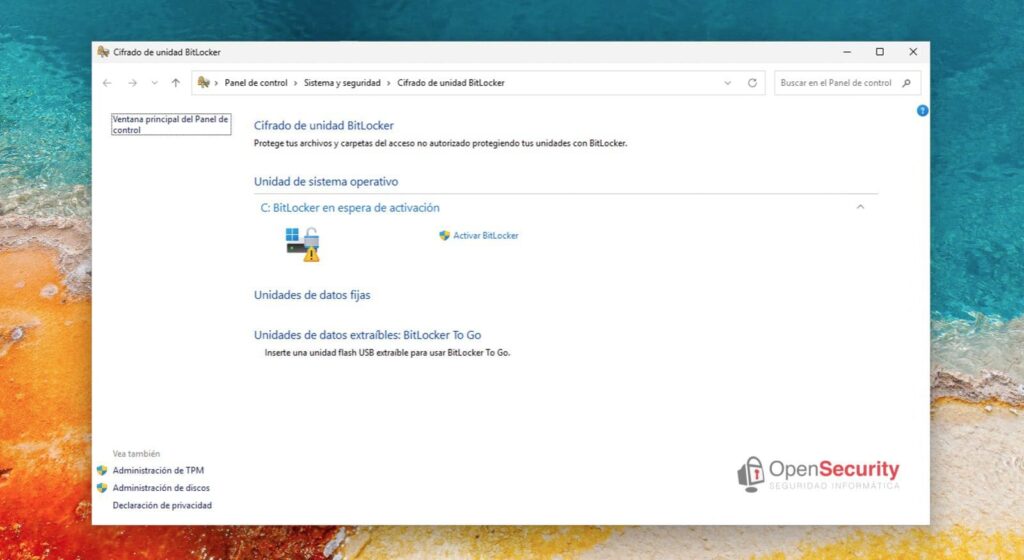

BitLocker es la tecnología de cifrado de unidad integrada en Windows (principalmente en ediciones Pro/Enterprise/Education) para proteger datos en reposo, cifrando el contenido del disco. Su objetivo práctico es claro: si alguien extrae el SSD/HDD o intenta arrancar el equipo sin autorización, los datos permanecen ininteligibles.

En muchos equipos modernos, BitLocker funciona junto a un TPM (Trusted Platform Module), que ayuda a proteger claves y a comprobar la integridad del arranque. A nivel de usuario, el elemento crítico es la clave de recuperación (recovery key), normalmente un código largo que permite desbloquear la unidad cuando Windows detecta un cambio relevante (por ejemplo, un cambio de firmware/TPM, alteraciones de arranque, o un traslado del disco a otro equipo).

En paralelo a BitLocker “clásico”, Microsoft ha impulsado en Windows 11 el concepto de “Device Encryption” (cifrado de dispositivo) en equipos compatibles, con un comportamiento orientado a activarse con mayor facilidad en instalaciones modernas. Este movimiento ha reforzado la seguridad ante robos, pero también ha incrementado la relevancia de dónde queda almacenada la recuperación.

La clave de todo: la “recovery key” y dónde puede quedar guardada

La clave de recuperación de BitLocker puede almacenarse de distintas maneras según el entorno:

- Cuenta Microsoft del usuario (escenario frecuente en equipos personales cuando se inicia sesión con cuenta Microsoft).

- Microsoft Entra ID (antes Azure AD) en entornos corporativos gestionados.

- Active Directory (dominios tradicionales) en organizaciones que lo usan para escrow/recuperación.

- Copia offline: impresión, archivo local protegido, USB, bóveda corporativa, etc.

Lo relevante del caso es que Microsoft solo puede entregar lo que puede obtener. Si la clave no está respaldada en un servicio bajo su control (o accesible mediante sus sistemas), la solicitud legal puede quedarse sin resultado.

Esta lógica encaja con el propio funcionamiento documentado: la recuperación existe para que el propietario legítimo (o su organización) pueda desbloquear el disco cuando el sistema entra en modo de recuperación, pero esa “comodidad” depende del lugar elegido para guardar la clave.

¿Es esto una “puerta trasera” en BitLocker?

No necesariamente, y aquí conviene separar conceptos:

- Puerta trasera criptográfica: implicaría un mecanismo deliberado para descifrar datos sin la clave legítima, debilitando el algoritmo o el diseño del sistema.

- Acceso a una clave de recuperación almacenada: es un escenario de key escrow. Si la clave está guardada en una cuenta o repositorio al que Microsoft puede acceder bajo orden judicial, la compañía puede proveer la clave sin romper el cifrado.

Por eso, el debate real no suele ser “si BitLocker cifra bien” (en general, la industria asume que el cifrado robusto, bien configurado, es una defensa sólida), sino qué ocurre cuando el factor de recuperación está depositado en la nube y puede ser solicitado por una autoridad con orden válida.

Implicaciones para usuarios y empresas

1) Riesgo legal y riesgo de cuenta: el mismo punto de fallo

Si la clave de recuperación está en la nube, hay dos caminos de acceso potencial:

- Acceso legal (orden judicial válida).

- Acceso ilícito (compromiso de la cuenta, phishing, robo de sesión).

Esto no significa que BitLocker sea “inseguro”, sino que el modelo de custodia de la clave se convierte en una pieza de alto valor.

2) Diferencia entre “protegerse del robo” y “protegerse de terceros con orden”

El cifrado de disco protege especialmente frente a robos físicos y accesos no autorizados sin credenciales. Pero si la amenaza incluye a un tercero con capacidad legal (y la clave está en la nube), el resultado puede ser distinto. Es un cambio de “amenaza principal” que muchos usuarios no contemplan al activar el cifrado.

3) Para entornos corporativos: gobernanza, auditoría y control

En empresas, lo habitual es que la clave se gestione en Entra ID o AD. Ahí el reto es otro: quién puede extraer claves, con qué trazabilidad, cómo se audita, cómo se rotan y qué procesos internos existen para responder a incidentes o requerimientos.

Recomendaciones prácticas para reducir exposición sin renunciar al cifrado

- Verificar dónde está tu clave de recuperación: identificar si está respaldada en cuenta Microsoft/Entra/AD o solo en offline.

- Fortalecer el acceso a la cuenta si hay copia en nube: MFA, claves FIDO2, higiene anti-phishing.

- Valorar el uso de PIN de BitLocker/arranque (cuando aplica): añade una barrera adicional aunque alguien obtenga el dispositivo.

- Estrategia offline para escenarios sensibles: custodiar la recovery key en un gestor seguro corporativo o almacenamiento físico controlado.

- Políticas y auditoría en empresa: limitar roles que pueden leer claves, registrar accesos, y definir un proceso formal para recuperaciones.

Preguntas frecuentes

¿BitLocker cifra “de verdad” o es solo una capa superficial?

BitLocker aplica cifrado de unidad (datos en reposo). Bien configurado, es una medida real y efectiva para proteger información ante pérdida o robo del equipo.

¿Puede Microsoft acceder a mis archivos cifrados por BitLocker?

Microsoft no “rompe” BitLocker para leer datos. El punto crítico es si la clave de recuperación está almacenada en un servicio accesible bajo su control (por ejemplo, asociada a la cuenta Microsoft o a un entorno corporativo). En ese caso, podría facilitarse bajo una orden legal válida.

¿Cómo sé si mi clave de recuperación está guardada en la nube?

Depende del tipo de cuenta y del modo de cifrado habilitado. En equipos personales con cuenta Microsoft, es frecuente que exista un respaldo online de la recovery key. En entornos corporativos, suele quedar en Entra ID o AD.

¿Qué diferencia hay entre BitLocker y “Device Encryption” en Windows 11?

BitLocker es el nombre de la tecnología de cifrado de unidad. “Device Encryption” suele referirse a un modo de cifrado de dispositivo orientado a equipos compatibles y escenarios de activación más automática. Ambos comparten la lógica de recuperación mediante una clave.