La digitalización del sector ferroviario ha supuesto una auténtica revolución en la forma en que se gestionan los trenes, se planifican las operaciones y se ofrece servicio a los pasajeros. La incorporación de cientos de sensores, controladores embebidos y sistemas conectados ha permitido mejorar la eficiencia, optimizar el mantenimiento y elevar el confort de los viajeros. Sin embargo, este progreso tecnológico ha abierto también una nueva superficie de ataque: la ciberseguridad ferroviaria se ha convertido en un desafío estratégico de primer orden.

Lo que antes eran incidentes limitados a sistemas administrativos o de back-office, hoy se traslada al corazón de la operación ferroviaria: sistemas de control del tren, protocolos de señalización, actualizaciones de firmware de equipos críticos e, incluso, redes de comunicación como el histórico GSM-R o su sucesor, el FRMCS.

Un sector que ya ha recibido avisos serios

La ciberseguridad ferroviaria no es un problema teórico ni un escenario futurista. Existen ejemplos recientes que evidencian el riesgo real:

- 2022: un ataque de ransomware paralizó a un operador regional de trenes, provocando retrasos y obligando a implementar el control manual del tráfico. La afectación no solo fue económica, sino que comprometió la seguridad operativa.

- 2024: se reveló una vulnerabilidad en los sistemas de actualización de firmware de controladores a bordo. Un fallo de validación en las firmas digitales podía permitir la manipulación remota de sistemas de frenado.

Estos incidentes han confirmado que la ciberseguridad ferroviaria debe considerarse parte integral de la seguridad operacional. La línea entre lo digital y lo físico se ha difuminado: un fallo de software puede tener consecuencias tan graves como un error mecánico.

Arquitectura y resiliencia: la primera defensa

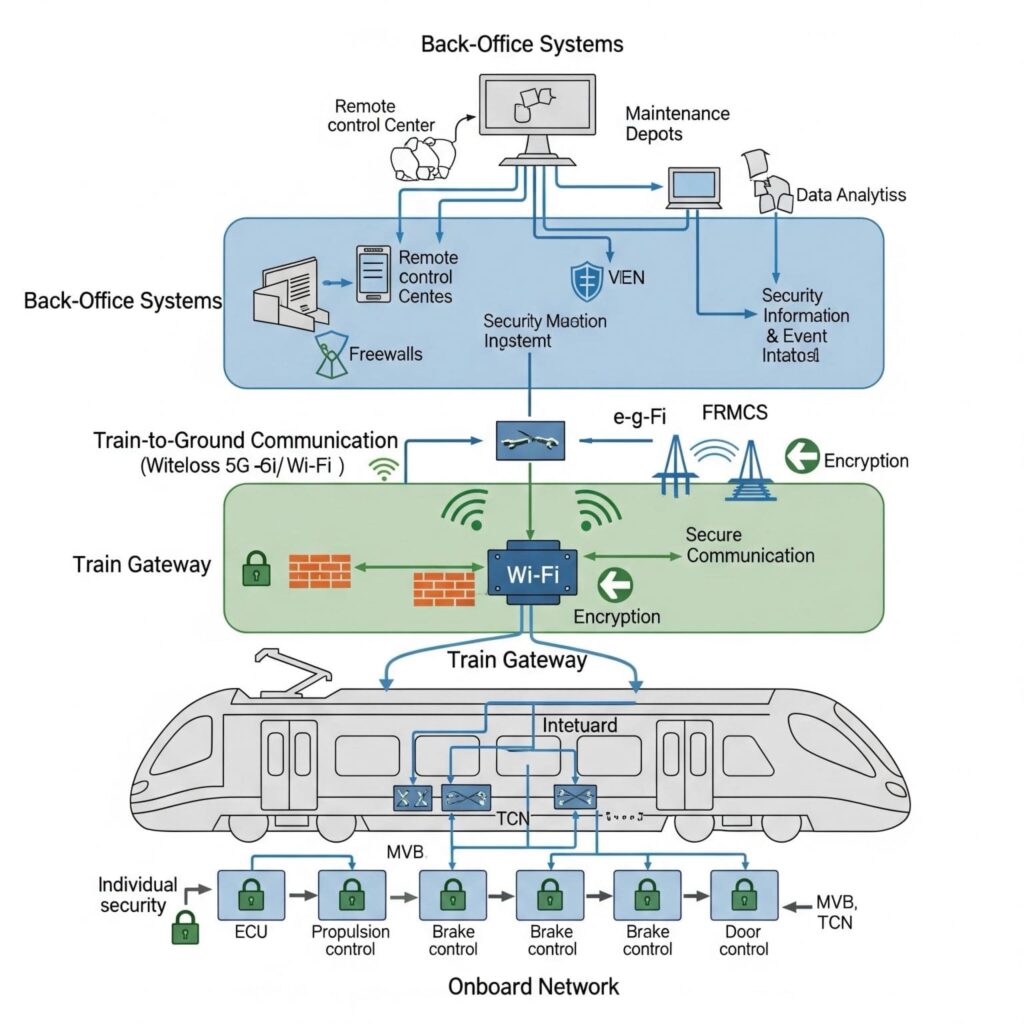

La resiliencia de los sistemas ferroviarios comienza por la arquitectura. Segmentar las redes de un tren es esencial para reducir riesgos:

- Separar dominios críticos (control de tren, señalización) de dominios de confort o entretenimiento, como el Wi-Fi de pasajeros o los sistemas de información.

- Aislar las comunicaciones de señalización de puntos de entrada externos, evitando que un acceso no autorizado desde una red abierta pueda propagarse a sistemas vitales.

El estándar IEC 62443 aporta un marco sólido para este enfoque, definiendo zonas y conductos que limitan el movimiento lateral de posibles atacantes. En paralelo, las normas EN 50159 y TS 50701 ofrecen guías específicas para el sector ferroviario, abordando desde la transmisión segura de datos hasta la gestión del ciclo de vida de la seguridad en señalización y material rodante.

Zero Trust en el mundo ferroviario

El principio de Zero Trust —no confiar en nada y verificar todo— está ganando terreno en el ámbito ferroviario. Antes de permitir el acceso a sistemas críticos, se valida la identidad de los usuarios, el estado de los dispositivos y el cumplimiento de políticas de seguridad.

Entre las medidas imprescindibles destacan:

- Cifrado robusto de todas las comunicaciones internas y externas.

- Arranque seguro (secure boot) en los dispositivos embebidos.

- Actualizaciones de firmware firmadas digitalmente, que evitan manipulaciones durante la distribución.

- Sistemas de detección de intrusiones (IDS) adaptados a entornos OT (tecnología operacional), capaces de identificar comportamientos anómalos incluso en redes donde los parches y actualizaciones son lentos por restricciones de certificación de seguridad.

La cadena de suministro: un riesgo silencioso

El sector ferroviario depende de una compleja red de proveedores. Cada vagón, cada subsistema —desde los controladores de frenado hasta los sistemas de climatización— procede de distintos fabricantes. Una sola pieza comprometida puede introducir vulnerabilidades imposibles de detectar en fases posteriores.

Para mitigar este riesgo, se están implementando prácticas como:

- Auditorías de seguridad periódicas a los proveedores.

- SBOMs (Software Bill of Materials), que permiten conocer en detalle qué componentes y librerías forman parte de cada software.

- Requisitos contractuales de seguridad, que obligan a los fabricantes a cumplir con normas específicas de ciberseguridad.

FRMCS: oportunidad y desafío

El FRMCS (Future Railway Mobile Communication System), sucesor del GSM-R, representa un paso adelante en comunicaciones ferroviarias. Basado en 5G y con cifrado reforzado, promete mayor flexibilidad y ancho de banda. Sin embargo, al estar construido sobre una arquitectura IP, amplía la exposición a ataques similares a los que sufren redes empresariales o de telecomunicaciones.

La modernización, por tanto, no elimina el riesgo: lo transforma. Será imprescindible reforzar la seguridad con:

- Monitorización continua de las redes.

- Equipos de red team que simulen ataques reales para probar defensas.

- Programas de divulgación y reporte de vulnerabilidades que permitan a investigadores colaborar en la detección temprana de fallos.

Ciberseguridad como parte de la seguridad operacional

La principal conclusión que se extrae de la evolución tecnológica del sector es clara: la ciberseguridad debe integrarse en la seguridad operacional del ferrocarril. No se trata de un área independiente, sino de un componente indispensable para proteger la vida de los pasajeros, garantizar la continuidad del servicio y mantener la confianza pública en uno de los medios de transporte más sostenibles.

La convergencia entre seguridad física y seguridad digital es ya un hecho. Un tren moderno es, al mismo tiempo, una infraestructura de transporte y un sistema digital distribuido. Ignorar esta realidad sería un error de consecuencias imprevisibles.

Una llamada a la acción

Los operadores, gestores de infraestructuras y fabricantes están obligados a cambiar el enfoque:

- Integrar la ciberseguridad desde el diseño de nuevos trenes y sistemas de señalización.

- Invertir en formación especializada de ingenieros y personal de mantenimiento en materia de seguridad digital.

- Colaborar a nivel internacional, compartiendo buenas prácticas y estándares, dado que el transporte ferroviario supera fronteras nacionales.

- Adoptar una mentalidad proactiva, que no espere a incidentes graves para reforzar defensas.

Conclusión

El ferrocarril, símbolo de modernidad en el siglo XIX y motor de la sostenibilidad en el XXI, afronta ahora un nuevo desafío: protegerse en un mundo donde las amenazas ya no llegan solo por la vía física, sino también por la digital. La ciberseguridad ferroviaria no es un gasto añadido, sino una inversión imprescindible para garantizar que los trenes sigan siendo sinónimo de seguridad, confianza y progreso.

Preguntas frecuentes (FAQs)

1. ¿Qué diferencia a la ciberseguridad ferroviaria de la ciberseguridad en otros sectores?

El sector ferroviario combina sistemas de TI tradicionales con sistemas OT críticos para la seguridad, lo que hace que las medidas de protección deban adaptarse a entornos donde no siempre es posible aplicar parches rápidos o cambios drásticos.

2. ¿Por qué el FRMCS supone un nuevo reto en ciberseguridad?

Aunque ofrece mejor cifrado y más capacidades que GSM-R, su arquitectura basada en IP lo expone a riesgos similares a los de las redes empresariales, como ataques de denegación de servicio o intrusiones remotas.

3. ¿Qué papel juega la cadena de suministro en los riesgos de ciberseguridad ferroviaria?

Un componente comprometido puede introducir vulnerabilidades invisibles en todo un tren. Por ello, las auditorías, los SBOMs y las cláusulas contractuales de seguridad son esenciales.

4. ¿Cómo se aplica Zero Trust en el mundo ferroviario?

Cada dispositivo y usuario debe ser verificado antes de acceder a los sistemas críticos. Esto implica controles de identidad, validación de estado de los equipos y aplicación de políticas de acceso mínimo necesario.

vía: LinkedIN