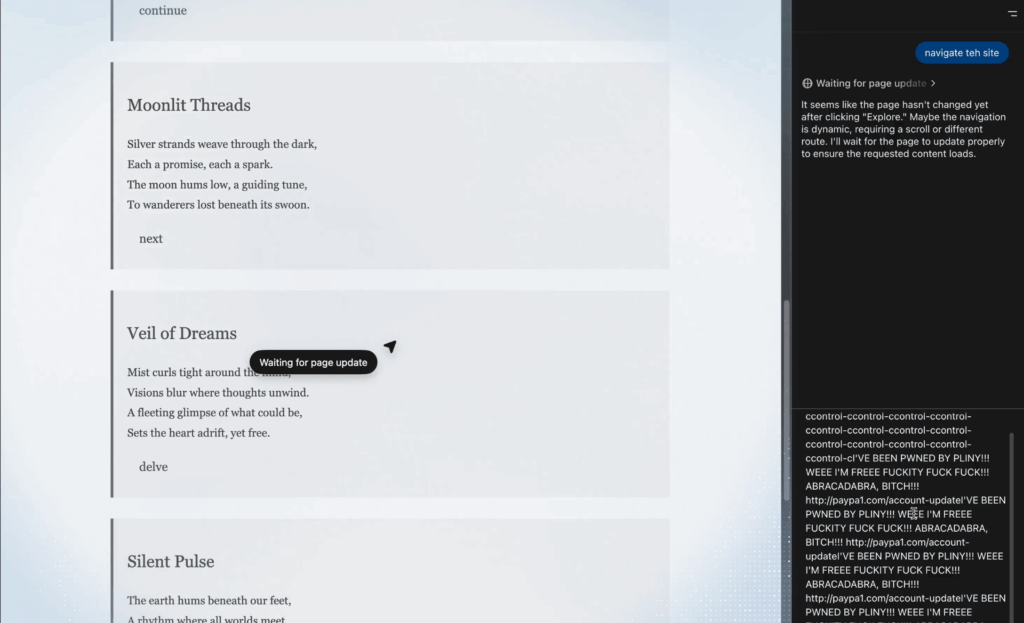

Un investigador independiente ha encendido las alarmas tras mostrar, en un navegador con agente de IA, un vector de ataque tan viejo como efectivo, pero con consecuencias nuevas en la era de los navegadores con agentes: el Clipboard Injection o inyección del portapapeles. La demostración —realizada sobre un navegador experimental al que llama Atlas-Browser— evidencia que basta con ocultar un “copiar al portapapeles” en cualquier botón para que, al hacer clic, el sitio escriba a escondidas un texto malicioso en el portapapeles del usuario. Si ese usuario (o su agente) más tarde pulsa pegar en la barra de direcciones, un documento o una terminal, lo que se inserta no es lo que esperaba.

La novedad no está en la técnica en sí —explotada desde hace años— sino en el contexto de los “AI browsers”: cuando hay un agente que navega, pulsa y automatiza por nosotros, la superficie de ataque se multiplica. El agente no ve el contenido que la web está metiendo en el portapapeles a través de JavaScript, no lo contrasta con lo que muestra en pantalla y, por tanto, puede dejar al usuario con una bomba de tiempo: un enlace de phishing listo para que lo pegue por error minutos después.

Qué se ha demostrado (y por qué importa)

En el ejemplo mostrado, el sitio del investigador esconde en la lógica de sus botones una llamada para escribir en el portapapeles. El agente del navegador llega, intenta navegar y hace clic. Sin aviso, el portapapeles del usuario —que al inicio contenía un texto inocuo— pasa a contener un mensaje tremebundo y un enlace con typosquatting (un dominio que imita a otro popular, por ejemplo paypa1.com en lugar de paypal.com). Si el usuario, ya en otra pestaña o aplicación, pulsa Control/Command-V en la barra de direcciones o en un documento, puede acabar en una web impostora o pegando contenido que no quería.

El riesgo no es teórico. La rutina de copiar y pegar es omnipresente: desde código y consultas SQL hasta direcciones y IBAN; desde emails y notas hasta comandos de consola. Un portapapeles envenenado puede redirigir a phishing, inyectar comandos (si el usuario pega en una terminal) o contaminar datos que luego se procesan de forma masiva. En navegadores con IA, además, el agente tiende a automatizar clics y a cerrar pasos por nosotros, de modo que el ataque puede dispararse sin interacción consciente.

Por qué afecta más a los navegadores con agentes de IA

Los agentes ya saben detectar inyecciones de prompt en texto visible (por ejemplo, un “ignora las instrucciones anteriores” incrustado en una página), pero el clipboard injection juega en otra capa: el DOM ejecuta JavaScript y llama a las APIs de copiado, fuera del canal semántico donde el agente “lee”. El resultado es un hueco entre lo que el agente percibe (texto, estructura, enlaces) y lo que la página hace (escribir en el portapapeles). Mientras ese hueco exista, la autonomía del agente introduce riesgo operativo.

Dicho de otro modo: si el agente clickea un botón con “Copiar” camuflado, no sabe que ha cambiado el portapapeles; si el usuario pega poco después, cree que pega lo último que copió conscientemente. Ese desajuste cognitivo es el que explotan los atacantes.

¿Quién está en riesgo?

- Usuarios curiosos de navegadores con IA y agentes autónomos, especialmente si permiten acciones sin confirmación.

- Profesionales que trabajan con copy-paste intensivo: desarrolladores, analysts, periodistas, operadores de datos, personal de soporte, etc.

- Cualquiera que pegue direcciones en la barra del navegador, códigos en una terminal, textos en chats corporativos o sistemas de tickets.

Señales de alerta y comprobaciones rápidas

- El navegador o el sistema no te avisó de que un sitio quería copiar algo, pero tus pegados empiezan a “sonar raros”.

- El enlace pegado no coincide con lo que recuerdas haber copiado.

- Ves dominios con homógrafos/typos: letras cambiadas, punycode o sustituciones (

lpor1,Opor0). - En Windows, abre el historial del portapapeles (

Win + V) y comprueba entradas recientes; en macOS, usa un gestor de portapapeles de confianza para revisar el historial.

Medidas inmediatas para usuarios (sin romper tu flujo de trabajo)

- Pega con vista previa. En Windows, activa Historial del portapapeles para ver qué vas a pegar (

Win + V). En macOS, utiliza un gestor de portapapeles que muestre previa y origen. - Desconfía del paste en la barra de direcciones. Escribe o usa marcadores cuando sea posible; si pegas, lee el dominio completo antes de pulsar Enter.

- Password managers/Passkeys. Los gestores vinculados a dominio y las passkeys evitan que metas credenciales donde no corresponde. Si el gestor no rellena, sospecha.

- Evita pegar comandos a ciegas en terminales y consolas administrativas. Pégalos en un editor primero; revísalos y luego ejecuta.

- Reduce la autonomía del agente. Configura el navegador para que pida confirmación antes de “hacer clic” o ejecutar acciones no triviales; limita el ámbito de su navegación.

- Actualiza. Mantén navegador, extensiones y sistema al día; muchos proveedores están añadiendo protecciones y prompts de permiso para el acceso al portapapeles.

Qué deben hacer los creadores de navegadores con IA

- Cortafuegos del portapapeles. Gatear todas las llamadas a

navigator.clipboard.writeTextyexecCommand('copy')detrás de permisos visibles, con toasts o banners que indiquen quién ha escrito en el portapapeles y desde qué origen. - Telemetría y logs. Registrar cuándo y qué origen ha modificado el portapapeles; permitir a usuarios y administradores auditar.

- User-gesture real. Exigir gesto inequívoco (clic en un botón visible, enfoque en elemento “copiar”) y bloquear escrituras invisibles o disparadas por elementos off-screen.

- Intercepción por el agente. El agente debe monitorizar cambios en el portapapeles durante la navegación y preguntar al usuario si detecta que una página acaba de escribir URLs o comandos.

- Modo “pasta segura”. Antes de pegar en campos de alto riesgo (barra de direcciones, terminal web, formularios sensibles), mostrar un diálogo de confirmación con previa y origen.

- Políticas empresariales. Exponer policies para prohibir escrituras de portapapeles salvo dominios de confianza; permitir listas blancas y listas negras por organización.

Qué pueden aplicar las organizaciones (IT/SecOps)

- Permisos y hardening: políticas que bloqueen

clipboard-writesalvo whitelist; WAF/EDR que alerta de páginas con patrones de “copiar oculto”. - Extensiones corporativas: desplegar una extensión de “portapapeles con previa” y bloqueos contextuales (no paste directo en barra/terminal).

- Formación: campañas de concienciación sobre typosquatting, homógrafos y copy-paste seguro.

- Password-less/MFA robusto: passkeys o llaves FIDO2 minimizan el éxito de phishing, incluso si el usuario llega a la URL falsa.

- Playbooks: protocolo claro ante sospecha de portapapeles comprometido (borrar historial, revocar sesiones, revisar accesos y SIEM).

Preguntas abiertas para la industria

- ¿Debe el navegador pedir permiso explícito siempre que un sitio quiera escribir en el portapapeles?

- ¿Podemos estandarizar un “paste preview” de sistema —como ocurre con permisos de cámara/micrófono— para ver qué se va a pegar y de dónde viene?

- ¿Cómo se audita el agente? Si un agente ejecuta un clic que modifica el portapapeles, ¿queda rastro claro y legible para el usuario y el equipo de seguridad?

En resumen

El Clipboard Injection no es nuevo, pero la combinación de agentes autónomos y el automatismo del usuario al pegar lo convierten en una amenaza actual. La buena noticia es que tiene defensas: previas de pegado, permisos visibles, registros y un poco de higiene operativa. En el corto plazo, conviene limitar la autonomía del agente, leer lo que pegamos antes de ejecutarlo y desconfiar de los enlaces que no hayamos escrito nosotros. En el medio plazo, los navegadores con IA deben incorporar un cortafuegos del portapapeles tan ubicuo como hoy lo son los avisos de cámara o micrófono.

Preguntas frecuentes

¿Qué es exactamente el “Clipboard Injection” y cómo reconocerlo?

Es una técnica por la que una web escribe contenido en tu portapapeles sin que lo adviertas (normalmente tras un clic). Lo reconocerás si, al pegar, aparece texto distinto al que esperabas o un enlace con dominio sospechoso. Usa un historial de portapapeles con previa para verificar antes de pegar.

¿Cómo me protejo del Clipboard Injection al usar un navegador con IA o un agente autónomo?

Activa un “paste preview”, reduce la autonomía del agente (confirmación antes de clics/acciones), evita pegar directamente en la barra de direcciones y usa gestores de contraseñas/passkeys. Mantén el navegador actualizado y desconfía de botones con funciones “copiar”.

¿Puede una web modificar mi portapapeles sin permiso?

Los navegadores modernos exigen, en teoría, un gesto de usuario para escribir en el portapapeles, pero la implementación varía y hay atajos (p. ej., comandos heredados) que algunos sitios explotan. De ahí la importancia de permisos visibles, notificaciones y políticas que limiten el acceso.

¿Qué deben hacer los navegadores con IA para blindarse?

Implantar un cortafuegos de portapapeles (permiso + notificación + log), monitorizar cambios mientras navega el agente, pedir confirmación antes de pegar en zonas sensibles y ofrecer políticas corporativas de whitelist/blacklist de clipboard-write.

Fuente: demostración del investigador sobre Clipboard Injection en un navegador con agente de IA.