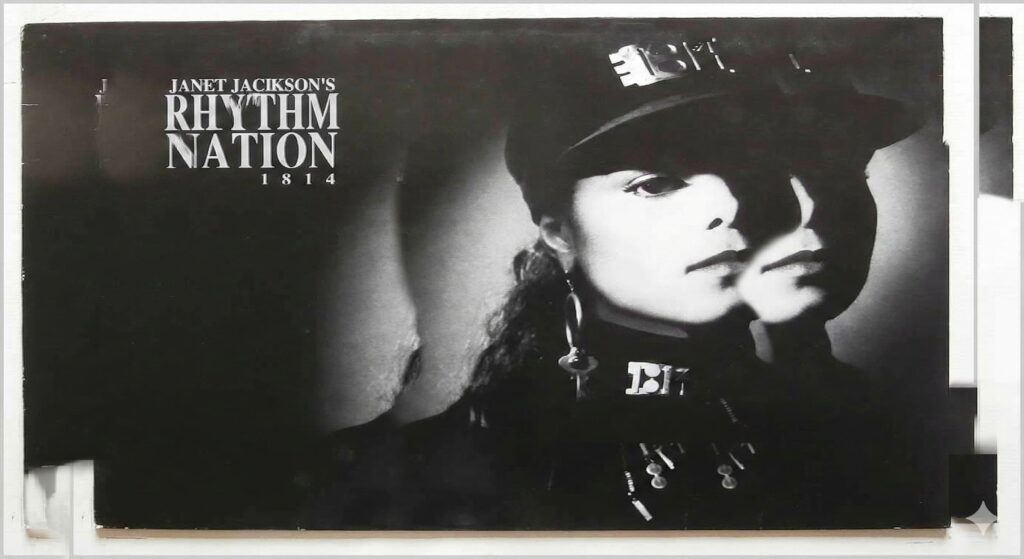

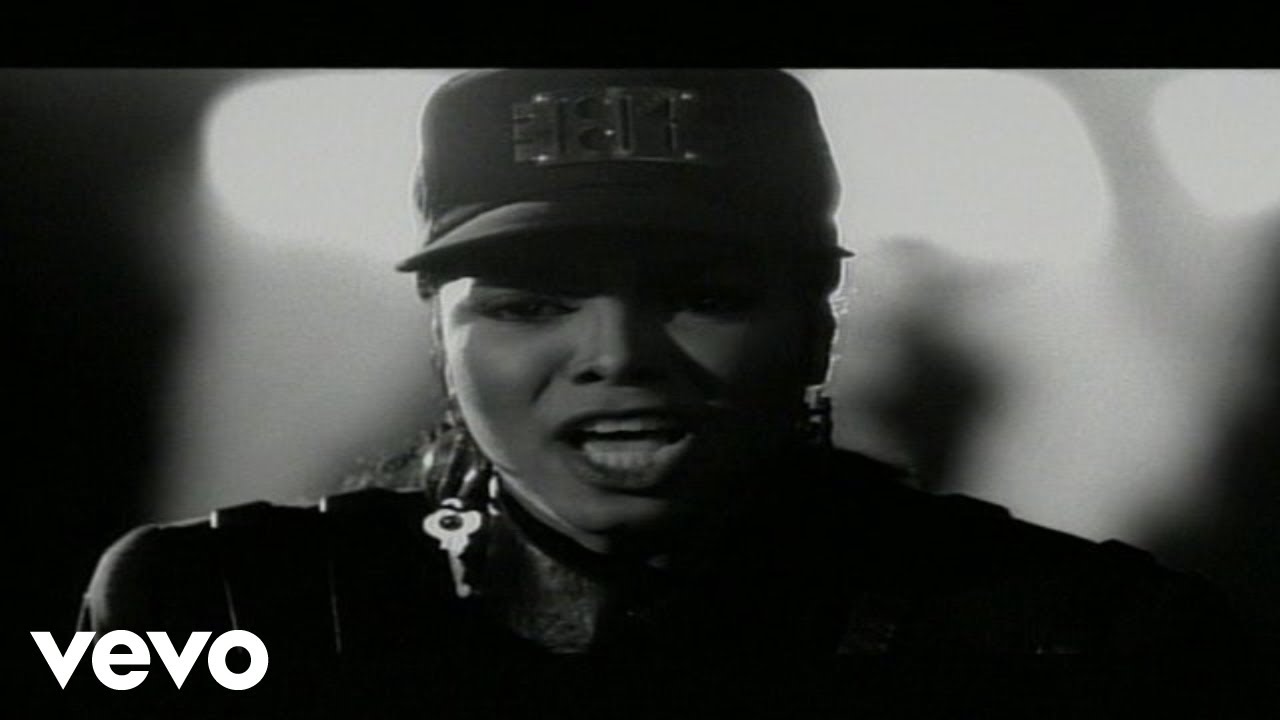

En ciberseguridad se da por hecho que las vulnerabilidades nacen en el software: un desbordamiento de memoria, una librería sin parchear, una mala configuración en la red. Sin embargo, en 2022 quedó documentado un caso que rompe ese guion y obliga a mirar más allá del código: CVE-2022-38392, un fallo de denegación de servicio (DoS) que, según su descripción oficial, podía activarse con el audio del videoclip Rhythm Nation (1989), de Janet Jackson.

El expediente, publicado en la National Vulnerability Database (NVD), no habla de malware ni de ingeniería social. Habla de física. En concreto, de un ataque por frecuencia resonante capaz de provocar el mal funcionamiento de ciertos discos duros mecánicos y, como consecuencia, el bloqueo del sistema. La imagen es tan surrealista como inquietante: un portátil reproduciendo música y, a su lado, otro equipo “cayéndose” sin tocarlo, solo por estar cerca del sonido.

Un DoS “a volumen alto”: qué dice exactamente el CVE

La NVD describe el problema con un nivel de detalle poco habitual para un caso tan peculiar: “ciertos discos duros de 5.400 RPM”, presentes en portátiles y otros PCs fabricados aproximadamente desde 2005, permitirían a atacantes físicamente próximos provocar una denegación de servicio mediante una señal de audio con las frecuencias resonantes del vídeo musical Rhythm Nation. El impacto, por tanto, se centra en la disponibilidad: el dispositivo falla y el sistema se bloquea.

El propio registro reconoce una limitación clave: no hay suficiente información pública para asociar el fallo a una lista cerrada de productos concretos mediante CPE. Aun así, el CVE menciona un “producto reportado”: Seagate STDT4000100 (con un identificador adicional asociado en la descripción). El resultado es una ficha oficial que, pese a lo llamativa, mantiene un tono sobrio: riesgo real, pero documentación incompleta sobre el alcance exacto.

En métricas, CVE-2022-38392 figura con una puntuación base CVSS 3.1 de 5,3 (MEDIA) y un vector que resume bien la naturaleza del ataque: acceso físico/proximidad, complejidad baja, sin privilegios ni interacción del usuario, y un impacto alto en disponibilidad.

La historia detrás: de soporte de Windows XP a una “pegatina de no tocar”

La explicación más citada de cómo se descubrió este fenómeno la firmó Raymond Chen, ingeniero de Microsoft, en el blog The Old New Thing. Chen relató que el caso surgió en tiempos de soporte de Windows XP, cuando un gran fabricante detectó que reproducir el videoclip de Rhythm Nation hacía que ciertos modelos de portátil se bloquearan. Durante la investigación apareció lo más desconcertante: también afectaba a equipos cercanos, incluso si esos equipos no estaban reproduciendo nada.

El motivo: el audio contenía una de las frecuencias naturales de resonancia de un modelo de disco duro mecánico de 5.400 RPM utilizado en la época. Cuando ese tono excitaba la estructura interna del disco (platos y mecanismo), la vibración degradaba la lectura/escritura y acababa provocando errores suficientes como para tumbar el sistema: un DoS sin red, sin exploit tradicional y sin necesidad de ejecutar código.

¿La solución? Igualmente poco romántica, pero efectiva: el fabricante añadió un filtro en la canalización de audio para detectar y eliminar la frecuencia conflictiva durante la reproducción. Chen lo contaba con ironía: un arreglo así parece llevar una “pegatina digital de no lo quites”, porque años después es fácil que nadie recuerde por qué existe.

Lo más llamativo: el filtro sobrevivió, como mínimo, hasta Windows 7

La anécdota no se quedó en 2022. En una entrada posterior de abril de 2025, el propio Chen aportó una pieza que convirtió la historia en algo más que una curiosidad vintage: ese filtro —técnicamente un Audio Processing Object (APO)— habría permanecido al menos hasta Windows 7.

En ese periodo, Microsoft impuso una regla: debía ser posible desactivar los APOs (los “mejoradores” o filtros de audio). Según Chen, el fabricante pidió una excepción argumentando que desactivar su filtro podía derivar en daño físico (o en fallos difíciles de diagnosticar) si los usuarios buscaban “más bajos” y terminaban desprotegiendo el sistema frente a la resonancia. Microsoft concedió la excepción y el filtro quedó autorizado a ignorar el ajuste de “desactivar mejoras de audio”.

Ese detalle es relevante por dos razones. Primero, porque sugiere que el problema no era solo un cuelgue anecdótico: había preocupación por consecuencias persistentes y por el impacto reputacional (“no compres esos portátiles” o, peor, “Windows se cuelga”). Segundo, porque revela algo muy actual: las mitigaciones a veces se convierten en capas invisibles que perduran años, incluso cuando el hardware vulnerable ya ha desaparecido del mercado.

Más allá del morbo: lecciones reales para seguridad y operaciones

CVE-2022-38392 funciona como recordatorio incómodo de que el modelado de amenazas no termina en el software. En entornos modernos, donde se habla de ataques a la cadena de suministro, firmware o controladores, esta historia suma una idea lateral: los fenómenos físicos también pueden ser superficie de ataque, aunque sea en casos extremos.

También subraya el peso del legado. Muchos sistemas antiguos siguen operativos por coste, dependencia de aplicaciones o simple inercia. Y si bien hoy predominan los SSD (inmunes a este tipo de resonancia mecánica), todavía existen entornos con discos duros y vibraciones como variable operativa: racks densos, ventilación agresiva, vibración por ventiladores o mala amortiguación. El caso “Rhythm Nation” lo llevó al límite mediático, pero el concepto —resonancia, vibración y degradación de almacenamiento— no es ciencia ficción.

Por último, pone en valor la documentación: que un hecho tan extraño terminara registrado en un CVE y en organismos como NVD o INCIBE-CERT refuerza la utilidad de catalogar incluso las vulnerabilidades “raras”. No para generar pánico, sino para entrenar la mirada: la seguridad es un sistema, no una lista de parches.

Preguntas frecuentes

¿Qué es exactamente CVE-2022-38392 y por qué se asocia a “Rhythm Nation”?

Es una vulnerabilidad DoS documentada en la NVD: ciertos discos duros de 5.400 RPM podían fallar por un ataque de frecuencia resonante activado por el audio del videoclip Rhythm Nation.

¿A qué equipos afectaba y cuál era el impacto real?

El registro menciona discos usados en portátiles y PCs aproximadamente desde 2005 y un producto reportado de Seagate. El impacto es principalmente la caída del sistema y el mal funcionamiento del dispositivo (disponibilidad).

¿Cómo se mitigó el problema según Microsoft?

Con un filtro de audio (APO) que detectaba y eliminaba la frecuencia conflictiva durante la reproducción; según Raymond Chen, ese filtro se mantuvo al menos hasta Windows 7.

¿Sigue siendo un riesgo hoy en día?

En equipos modernos con SSD, este vector pierde relevancia. Aun así, el caso se cita como ejemplo de que hay vulnerabilidades ligadas a hardware y fenómenos físicos, especialmente en sistemas antiguos o entornos con vibración.

Fuentes:

- NIST National Vulnerability Database (NVD), CVE-2022-38392

- Microsoft (Raymond Chen), Janet Jackson had the power to crash laptop computers (2022)

- Firestorm Cyber, artículo divulgativo sobre CVE-2022-38392 (2025)