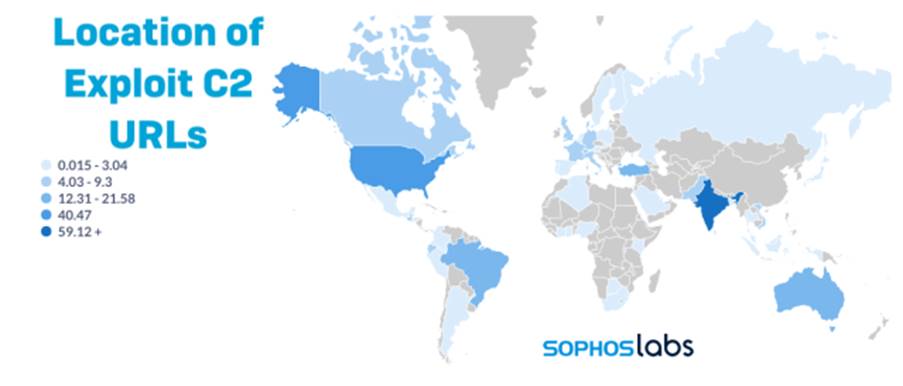

La empresa en ciberseguridad, Sophos, sigue trabajando para monitorizar la vulnerabilidad Log4j. Fruto de su trabajo, es el artículo que acaban de publicar y que lleva por nombre “Logjam: continúan los intentos de explotación de Log4j en escaneos y ataques distribuidos por todo el mundo” , tal y como hemos podido leer en el portal programacion.net. En este artículo se muestra un mapa caliente con las ubicaciones de las URLs de Exploits, así como las IPs desde que se lanzan los ataques.

A continuación, puedes encontrar declaraciones y un resumen del artículo por si estás escribiendo sobre este tema o quieres actualizar la información publicada. El equipo de investigadores de amenazas de Sophos también está disponible para facilitarte una entrevista por escrito o videollamada con Sean Gallagher, investigador principal de amenazas de Sophos, o con un portavoz local.

Sean Gallagher, investigador principal de amenazas de Sophos:

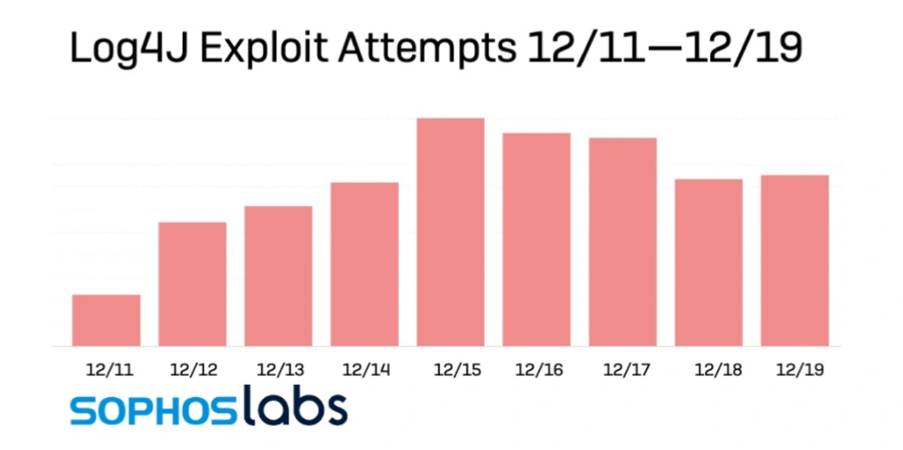

“Tras cumplirse la primera semana desde la exposición de la vulnerabilidad Log4j, Sophos sigue monitorizando los intentos de escaneo a nivel mundial. En anteriores casos de intentos de explotación y escaneos de vulnerabilidad hemos visto grandes picos iniciales seguidos de caídas significativas. En el caso de Log4j, no estamos observando ningún descenso, sino más bien escaneos e intentos de explotación diarios detectados desde una infraestructura distribuida globalmente. Esperamos que los altos niveles de actividad continúen, debido a la naturaleza multifacética de la vulnerabilidad y a la amplia extensión de parches necesarios para protegerse.”

«En algunos casos, una solicitud proviene de una dirección IP en una región geográfica, con URLs integradas para Log4j que se conectan a servidores en otros lugares del mundo, a veces incluso a múltiples servidores diferentes. A pesar de que una buena parte de estas solicitudes provienen de pruebas benignas o “investigaciones” llevadas a cabo por pruebas de penetración y otros investigadores de seguridad, una gran parte de ellas son maliciosas.”

“Por ejemplo, la telemetría de Sophos muestra que el 59% de los intentos de ataque tratan de poner en contacto a Log4j con direcciones de internet en la India. Más del 40% de los intentos de explotación tratan de establecer conexión de Log4j con direcciones de Estados Unidos”.

«Pero los intentos de ataque en sí se originan predominantemente en China y Rusia, y la mayoría de estos intentos están relacionados con la ciberdelincuencia. Un servidor en Rusia, conectado a la red de bots Kinsing, dedicada al minado de criptomonedas, es responsable de más del 10% de los intentos de explotación que Sophos ha detectado, más del 33% del tráfico procedente de ese país.»