Desde hace algún tiempo, se viene utilizando sistemas de CAPTCHA falsos como táctica de engaño. La compañía ESET viene alertando de su evolución, convirtiéndose en una amenaza muy peligrosa. En la actualidad, estos sistemas no solo simulan CAPTCHAs legítimos, sino que hacen que los usuarios ejecuten comandos maliciosos que permiten la instalación de malware en sus dispositivos.

Estos procesos de verificación fraudulentos han ganado mucha importancia en el panorama actual debido a su capacidad para sortear la detección de los sistemas de seguridad tradicionales, y apoyarse en herramientas legítimas del sistema operativo Windows para descargar programas maliciosos como infostealers, ransomware o troyanos.

Un disfraz cotidiano para una amenaza sigilosa

Los CAPTCHAs están diseñados para distinguir usuarios humanos de bots, por lo que su presencia transmite seguridad. Pero en estos ataques, lo que parece una simple prueba de verificación es en realidad una trampa cuidadosamente diseñada.

“El problema no es solo que estas trampas pasen desapercibidas, sino que apelan a nuestra rutina digital. Hacemos clic sin pensar porque confiamos en lo familiar. Precisamente por eso, los atacantes logran su objetivo”, señala Josep Albors, director de investigación y concienciación de ESET España.

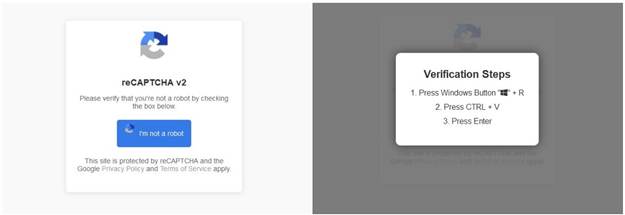

A diferencia de los desafíos CAPTCHA tradicionales —que piden identificar imágenes o introducir texto distorsionado—, las versiones falsas instruyen al usuario a:

- Pulsar Windows + R para abrir el cuadro «Ejecutar»,

- Pegar un comando malicioso copiado en segundo plano al portapapeles,

- Ejecutarlo con ENTER.

Además, existe una variación de esta técnica a la que se ha denominado ClickFix y que consiste en simular que existe un problema en una aplicación, mostrando una ventana emergente que nos indica los pasos a seguir para poder solucionar la incidencia.

Este procedimiento activa herramientas como PowerShell o mshta.exe para descargar código malicioso desde servidores remotos, tratando de eludir así la detección y explotación de vulnerabilidades del sistema.

Infostealers, RATs y otros riesgos emergentes

El objetivo principal de esta técnica es la instalación de software malicioso diseñado para robar información confidencial. Los infostealers rastrean navegadores, correos electrónicos, carteras de criptomonedas, aplicaciones y sistemas operativos en busca de credenciales, capturas de pantalla y pulsaciones de teclado. Solo en 2024, estos programas comprometieron los datos de más de 23 millones de víctimas, con más de 2.000 millones de credenciales robadas.

Uno de los casos más conocidos fue Lumma Stealer, un malware que infectó cerca de 10 millones de dispositivos hasta que una operación internacional, en la que participó ESET, logró interrumpir su actividad temporalmente.

Otra amenaza frecuente asociada a estos CAPTCHAs falsos es AsyncRAT, un troyano de acceso remoto presente en al menos el 4% de los incidentes analizados en 2024, capaz de realizar robo de datos, keylogging y control remoto del equipo afectado.

La IA multiplica el alcance del engaño

El empleo de inteligencia artificial generativa ha elevado el nivel de las campañas de phishing y fraude. Los atacantes utilizan estas herramientas para redactar mensajes casi perfectos en múltiples idiomas, lo que aumenta la credibilidad de las comunicaciones que conducen al usuario a estos CAPTCHAs falsos.

Además, ESET advierte sobre la presencia de estos mecanismos en páginas legítimas que han sido comprometidas con anuncios o scripts maliciosos, lo que implica que el usuario puede infectarse incluso sin interactuar directamente con un correo fraudulento.

Recomendaciones de ESET para evitar caer en la trampa

- Desconfia de CAPTCHAs que pidan ejecutar comandos o realizar acciones fuera de lo habitual.

- Evita la descarga de software pirata, una vía común de infección.

- Mantén actualizado el sistema operativo y los navegadores.

- Usa software de seguridad confiable y actualizado.

- Considera el uso de bloqueadores de anuncios para evitar exposición a contenido malicioso.

- Activa autenticación en dos pasos (MFA) en todos los servicios que lo permitan.

¿Y si ya has caído?

Si se ha ejecutado un comando malicioso por error:

- Desconecta el equipo de internet.

- Haz una copia de seguridad de los archivos importantes.

- Ejecuta un escaneo completo con software antimalware.

- Restablece el dispositivo a estado de fábrica si es posible.

- Cambia todas las contraseñas usando combinaciones únicas y seguras.

- Activa MFA para reducir riesgos adicionales.