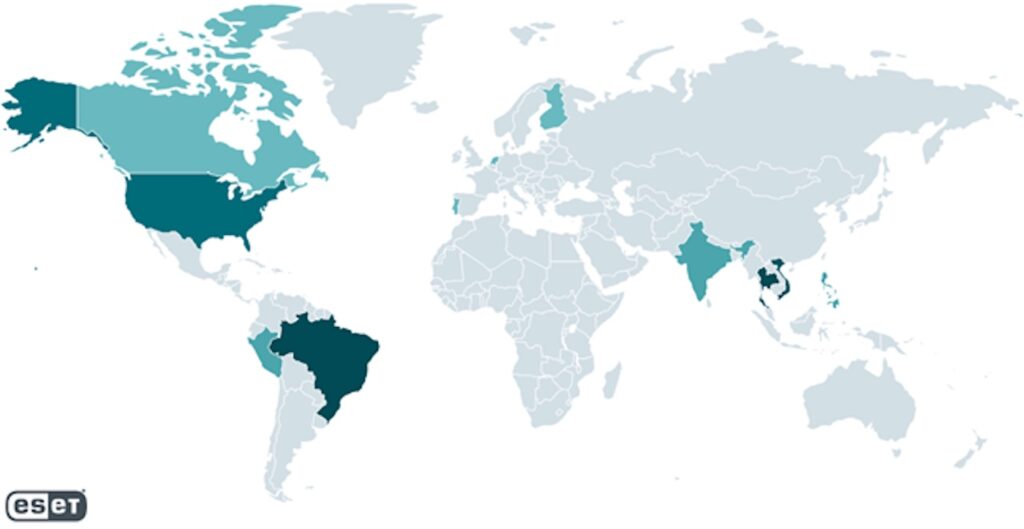

El laboratorio de investigación de ESET ha sacado a la luz a un nuevo actor de amenazas alineado con China: GhostRedirector. Este grupo, hasta ahora desconocido, ha sido responsable de comprometer al menos 65 servidores Windows en junio de 2025, en una campaña global que afecta principalmente a Brasil, Tailandia, Vietnam y Estados Unidos. Entre las víctimas también se encuentran empresas e instituciones de países como Canadá, Alemania, España, Italia, Japón, Finlandia, Países Bajos, India, Filipinas y Singapur.

El descubrimiento se enmarca dentro de un patrón preocupante: los grupos de ciberespionaje chinos están perfeccionando el uso de módulos nativos maliciosos en Microsoft IIS (Internet Information Services), técnica descrita en detalle en el white paper de ESET “Anatomy of Native IIS Malware”, que muestra cómo estos troyanos se camuflan como módulos legítimos en servidores web, evitando detecciones tradicionales.

Un ataque con doble cara: backdoors y fraude SEO

GhostRedirector utiliza dos herramientas personalizadas que hasta ahora no se habían documentado:

- Rungan, un backdoor en C++ pasivo, diseñado para ejecutar comandos en servidores comprometidos, manipular directorios, servicios de Windows, claves de registro y permitir la comunicación remota.

- Gamshen, un módulo nativo malicioso para IIS cuyo propósito no es atacar directamente a los usuarios, sino manipular el buscador de Google. Concretamente, modifica las respuestas de un servidor cuando detecta que la petición proviene del rastreador Googlebot. Así, logra posicionar artificialmente páginas web relacionadas con el juego online y las apuestas, en un esquema de SEO fraud-as-a-service.

Como explicó el investigador de ESET, Fernando Tavella:

“Aunque Gamshen solo modifica las respuestas cuando detecta a Googlebot, y no sirve contenido malicioso a los visitantes normales, la participación en estos fraudes de SEO daña gravemente la reputación de los servidores comprometidos y los asocia con técnicas de posicionamiento engañosas y sitios poco fiables”.

¿Cómo entran en los servidores?

ESET ha identificado que GhostRedirector probablemente consigue acceso inicial explotando inyecciones SQL (SQLi) en aplicaciones web mal configuradas. Una vez dentro del sistema, despliega una serie de herramientas:

- Exploits conocidos como EfsPotato y BadPotato para elevar privilegios.

- Creación de usuarios con privilegios elevados, usados como respaldo si las puertas traseras principales son eliminadas.

- Webshells y RATs para persistencia a largo plazo.

Estos pasos coinciden con lo documentado en el informe técnico sobre malware nativo en IIS: los atacantes abusan de la capacidad de IIS de cargar módulos DLL, introduciendo código malicioso que actúa como cualquier componente legítimo del servidor. La gran ventaja para los atacantes es que los módulos maliciosos son invisibles para muchas soluciones de seguridad tradicionales, porque se ejecutan dentro del propio proceso del servidor web.

Persistencia y resiliencia operativa

GhostRedirector muestra un alto grado de sofisticación en persistencia. No se limita a una sola puerta trasera, sino que despliega múltiples mecanismos de acceso remoto, con cuentas de usuario ocultas y servicios maliciosos redundantes. Esta redundancia dificulta enormemente la limpieza de los servidores infectados, ya que aunque se elimine un componente, otro sigue activo.

Entre diciembre de 2024 y abril de 2025, ESET detectó actividad continua del grupo. En junio, un escaneo a nivel global permitió identificar nuevas víctimas, lo que confirma que la campaña sigue activa y en expansión.

Sectores e impacto geográfico

Una de las características más llamativas del ataque es que no se centra en un único sector. ESET ha identificado víctimas en múltiples ámbitos:

- Sanidad

- Seguros

- Transporte y logística

- Educación

- Retail

- Tecnología

Si bien Estados Unidos aparece como un país con numerosos servidores comprometidos, muchos de ellos estaban alquilados por empresas con sede en Brasil, Tailandia y Vietnam. Esto refuerza la hipótesis de que Latinoamérica y el sudeste asiático son los objetivos principales.

Un nuevo ejemplo del ciberespionaje chino

La atribución de ESET a un grupo alineado con China no sorprende a los analistas. El país asiático ha sido señalado en repetidas ocasiones por campañas globales como APT41, FamousSparrow o Volt Typhoon. La aparición de GhostRedirector confirma la diversificación de actores chinos y su especialización en nichos poco explotados, como el fraude SEO con módulos de IIS, que combina espionaje con monetización ilícita.

Además, la técnica de insertar malware directamente en servidores web críticos representa un peligro añadido: estos sistemas suelen estar expuestos a internet, con permisos elevados y un rol esencial en las operaciones de negocio. La manipulación de buscadores como Google revela, además, un giro estratégico hacia la guerra de la información, donde la manipulación de resultados puede usarse tanto para fines económicos como propagandísticos.

Consecuencias y respuesta internacional

ESET notificó a todos los afectados identificados en sus investigaciones y recomienda una serie de medidas urgentes:

- Revisar y aplicar parches de seguridad en servidores Windows e IIS.

- Implementar autenticación multifactor en todos los accesos administrativos.

- Auditar la presencia de módulos de IIS no documentados o sospechosos.

- Monitorizar logs en busca de anomalías en consultas a Googlebot.

La amenaza de GhostRedirector pone en evidencia la necesidad de reforzar la cooperación internacional en ciberseguridad. Países como Brasil o Tailandia, con ecosistemas digitales en crecimiento, aparecen como objetivos prioritarios para estos grupos. La detección de víctimas en Europa, incluyendo España, alerta también sobre el riesgo a infraestructuras críticas y empresas locales.

Un futuro incierto

La investigación de ESET concluye que GhostRedirector representa una evolución peligrosa en las campañas alineadas con China:

- Combina espionaje político con fraude económico digital.

- Abusa de las vulnerabilidades en servidores Windows e IIS, un vector históricamente subestimado.

- Demuestra capacidad de persistencia que dificulta su erradicación.

La gran pregunta es si GhostRedirector es un grupo independiente o parte de una estrategia coordinada con otros APT chinos. Sea como fuere, sus operaciones ya han afectado a millones de usuarios y múltiples sectores críticos en más de 65 países, lo que obliga a gobiernos y empresas a extremar precauciones.

Preguntas frecuentes (FAQ)

1. ¿Qué es GhostRedirector y por qué es peligroso?

GhostRedirector es un grupo de ciberamenazas alineado con China que compromete servidores Windows a través de vulnerabilidades web. Utiliza un backdoor (Rungan) y un módulo IIS malicioso (Gamshen) para espiar y manipular resultados de Google, afectando a la reputación y seguridad de las empresas atacadas.

2. ¿Qué diferencia a GhostRedirector de otros grupos chinos conocidos como Volt Typhoon o APT41?

Mientras que Volt Typhoon se ha centrado en espionaje de infraestructuras críticas, GhostRedirector destaca por el uso de malware nativo en IIS y por combinar espionaje con fraude SEO, un enfoque menos habitual pero igualmente dañino.

3. ¿Cómo puedo saber si mi servidor IIS está comprometido?

Se recomienda auditar los módulos de IIS instalados, verificar si existen DLL sospechosas, revisar logs de acceso de Googlebot y comprobar la creación de usuarios administrativos no autorizados.

4. ¿Qué medidas preventivas deben adoptar las empresas?

Las más importantes son: aplicar parches de seguridad, restringir el acceso administrativo con MFA, monitorizar actividad inusual en servidores web, y establecer planes de respuesta ante incidentes que contemplen malware persistente en IIS.