La vulnerabilidad, ya corregida, comprometía entornos Cloud Shell y ponía en riesgo múltiples servicios de desarrollo integrados en OCI

Una vulnerabilidad crítica de ejecución remota de código (RCE) en la herramienta Code Editor de Oracle Cloud Infrastructure (OCI) fue recientemente revelada por Tenable Research, mostrando cómo un simple enlace malicioso podía servir para secuestrar silenciosamente el entorno Cloud Shell de un usuario autenticado.

Un fallo silencioso, pero devastador

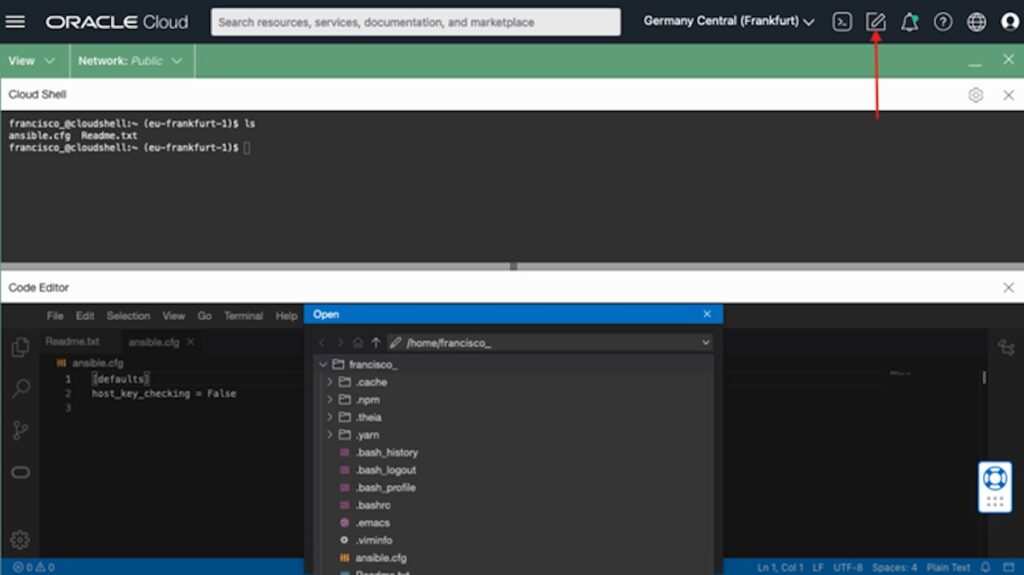

El origen del fallo estaba en una debilidad de tipo Cross-Site Request Forgery (CSRF) en el mecanismo de subida de archivos del Code Editor, que comparte el mismo sistema de archivos subyacente con el entorno Cloud Shell. Esta integración profunda, pensada para facilitar el trabajo de los desarrolladores, creó sin saberlo una superficie de ataque inesperada.

El problema residía en un componente del router de Cloud Shell que exponía un endpoint /file-upload sin protecciones CSRF adecuadas. La cookie de autenticación estaba configurada con SameSite=None, lo que permitía que sitios web externos pudieran enviar peticiones de subida de archivos al entorno del usuario sin ninguna verificación adicional.

“El peligro no siempre está en lo visible, sino en lo que está integrado en segundo plano”, explicaron los investigadores de Tenable.

¿Cómo funcionaba el ataque?

Bastaba con que un usuario autenticado en Oracle Cloud visitara una página HTML maliciosa para que esta página, sin su conocimiento, subiera un archivo modificado al entorno Cloud Shell. Por ejemplo, sobrescribiendo el archivo .bashrc, el código malicioso se ejecutaba automáticamente la siguiente vez que el usuario iniciaba Cloud Shell.

El ataque permitía establecer shells reversos, acceder de forma interactiva al entorno de la víctima y utilizar la identidad cloud del usuario para pivotar lateralmente a otros servicios de OCI, como:

- Resource Manager (modificación de infraestructuras como código)

- Functions (inyección de código en funciones sin servidor)

- Data Science (compromiso de notebooks o flujos de trabajo)

Un vector sencillo con consecuencias críticas

La investigación demostró que era posible comprometer todo el entorno de desarrollo de un usuario de OCI con solo un clic en un enlace. Al tratarse de una vulnerabilidad basada en la confianza entre servicios integrados, las implicaciones eran sistémicas.

Oracle ya ha solucionado el problema mediante la incorporación de una protección CSRF robusta que exige un encabezado HTTP personalizado (x-csrf-token) para todas las peticiones relevantes, mitigando así cualquier intento de carga cruzada no autorizada desde sitios externos.

Reflexión: el precio de la comodidad

Este incidente pone de relieve uno de los mayores retos en la seguridad de servicios cloud integrados: la línea entre la comodidad del desarrollador y la exposición a amenazas persistentes. Al integrar servicios como Code Editor, Cloud Shell y OCI CLI en un mismo entorno, las organizaciones ganan productividad, pero aumentan el riesgo si no se aplican los controles adecuados.

Recomendaciones para los usuarios de OCI

- Aplicar inmediatamente los últimos parches de seguridad proporcionados por Oracle.

- Revisar los entornos compartidos entre servicios y asegurarse de que los puntos de entrada están adecuadamente protegidos contra CSRF y otros vectores de ataque.

- Monitorizar y auditar archivos de configuración como

.bashrco.profileen Cloud Shell en busca de modificaciones inesperadas. - Emplear entornos de desarrollo con control de acceso granular y políticas de seguridad adicionales (IAM, redes privadas, escaneos de código fuente).

Conclusión: Un clic puede ser suficiente para comprometer un entorno cloud completo. La lección de este caso es clara: la seguridad en la nube requiere una revisión constante de integraciones internas y no solo de las fronteras externas.

Redacción técnica basada en información real publicada por Tenable y confirmada por Oracle en julio de 2025.

vía: gbhackers