Recientes investigaciones de ESET han revelado una nueva instancia de la operación denominada «Operation DreamJob», que se atribuye al grupo de hackers Lazarus, alineado con Corea del Norte. Esta campaña ha tenido como objetivo a varias empresas europeas que operan en la industria de defensa, particularmente aquellas involucradas en el desarrollo de vehículos aéreos no tripulados (UAV). Esto sugiere que dicha operación podría estar relacionada con los esfuerzos actuales de Corea del Norte por ampliar su programa de drones.

Los ataques de Lazarus contra empresas que desarrollan tecnología UAV se alinean con recientes avances en el programa de drones de Corea del Norte, y se cree que el objetivo principal de los atacantes es robar información propietaria y conocimientos de fabricación. La técnica de ingeniería social empleada para el acceso inicial implica la trojanización de proyectos de código abierto en GitHub, así como la utilización de un software conocido como ScoringMathTea, lo que lleva a ESET a considerar estos ataques como una nueva ola de la campaña Operation DreamJob.

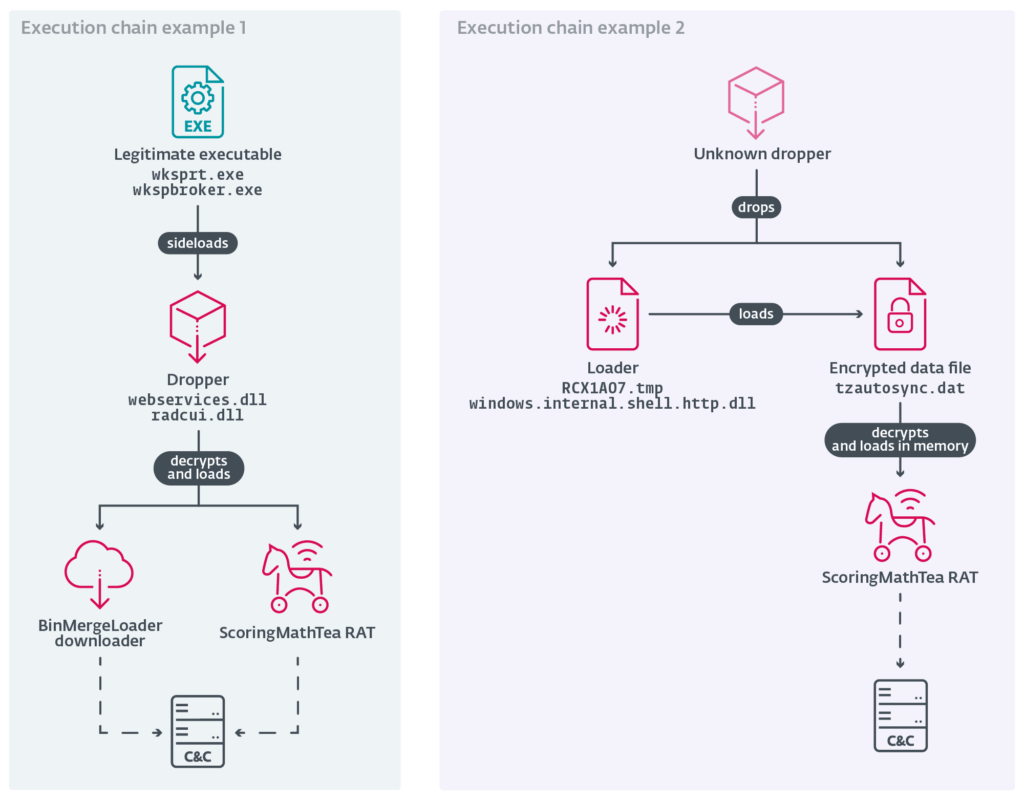

La actividad de Lazarus ha mostrado una evolución significativa, con la introducción de nuevas bibliotecas diseñadas para el proxy de DLL y la selección de nuevos proyectos de código abierto para trojanizar, lo que permite una mayor evasión de detección. La campaña Operation DreamJob utiliza ofertas de trabajo falsas como señuelo, atrae a víctimas con documentos de descripción de puestos que, al ser abiertos, despliegan malware.

Desde finales de marzo de 2025, se han observado ataques que recuerdan a las campañas de Operation DreamJob, dirigidos contra tres empresas europeas del sector de defensa, una de las cuales se dedica a la ingeniería metálica, otra a la fabricación de componentes aeronáuticos y una tercera es una empresa de defensa. En todos los casos, los atacantes utilizaron un cargador malicioso con el nombre interno peculiar de «DroneEXEHijackingLoader.dll».

El contexto geopolítico de esta serie de ataques es inquietante. Las organizaciones apuntadas están involucradas en la fabricación de equipos militares que se han desplegado en Ucrania en el marco de la asistencia militar de países europeos. Como efecto secundario, la operación podría haber sido motivada por el interés de Corea del Norte en obtener información sensible sobre sistemas de armas occidentales en uso en el conflicto Rusia-Ucrania.

Un aspecto relevante es que al menos dos de las empresas atacadas están directamente involucradas en la tecnología UAV. Esto sugiere que el régimen de Pyongyang está invirtiendo fuertemente en este campo y es posible que haya visto la oportunidad de perfeccionar sus diseños y procesos a través del robo de propiedad intelectual.

La investigación también recalca la utilización de un conjunto de herramientas sofisticadas por parte de los atacantes. Entre ellas se incluyen droppers y loaders que facilitan el acceso a los sistemas víctimas, todo configurado utilizando código de proyectos disponibles abiertamente. Además, el payload elegido, ScoringMathTea, proporciona un control total sobre las máquinas comprometidas.

En resumen, es evidente que la operación «Operation DreamJob» no solo representa un esfuerzo por parte de Lazarus para robar datos; también subraya la creciente necesidad de vigilancia y seguridad en industrias críticas, especialmente en sectores donde la tecnología militar y la ingeniería pueden ser objeto de ciberespionaje. Esto plantea serias preocupaciones sobre la seguridad nacional y la integridad de las infraestructuras en Europa en medio de un entorno geopolítico cada vez más tenso.

Fuente: WeLiveSecurity by eSet.