Un grupo de expertos de la Universidad de California, Irvine, y la Universidad Tsinghua ha diseñado un ataque de envenenamiento de caché DNS, bautizado como «MaginotDNS«. Este ataque apunta directamente a los resolutores DNS condicionales (CDNS) y es capaz de poner en jaque dominios de nivel superior (TLDs).

La existencia de este ataque se debe a incongruencias en la implementación de medidas de seguridad en distintos tipos de software y modos de servidor DNS, tales como resolutores recursivos y reenviadores. Estas inconsistencias hacen que cerca del tercio de todos los servidores CDNS estén expuestos a vulnerabilidades.

Durante la conferencia Black Hat 2023, celebrada recientemente, los investigadores expusieron este ataque y presentaron un informe al respecto. En el mismo, aseguran que ya se han tomado medidas para corregir estas vulnerabilidades a nivel de software.

El DNS, o Sistema de Nombres de Dominio, es esencial para el funcionamiento de la red, pues transforma los nombres de dominio, comprensibles para los humanos, en direcciones IP. Un ataque de envenenamiento de caché DNS consiste en introducir respuestas falsas en la caché del DNS, lo que podría derivar en redireccionamientos a sitios web maliciosos sin que el usuario lo perciba.

A pesar de las defensas existentes para combatir estos ataques, MaginotDNS ha demostrado ser capaz de burlarlas, afectando tanto a los resolutores CDNS en ruta (on-path) como fuera de ruta (off-path). Es preocupante, dado que muchos proveedores de servicios de Internet y empresas utilizan los resolutores CDNS por su eficiencia y control de acceso.

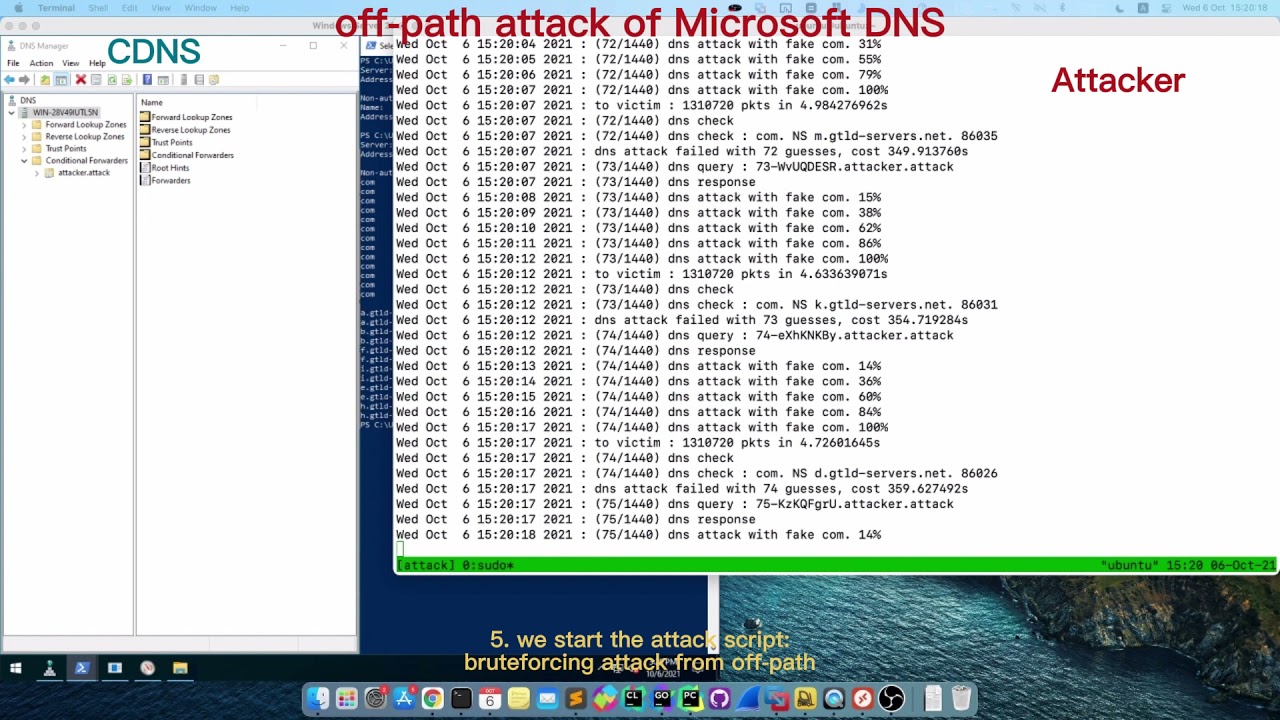

A raíz de sus investigaciones, se detectaron fallos en la verificación de ámbito (bailiwick) en softwares DNS prominentes como BIND9, Knot Resolver, Microsoft DNS y Technitium.

El ataque requiere que el adversario pueda prever el puerto de origen y el ID de transacción que los servidores DNS recursivos usan al generar una solicitud. Posteriormente, un servidor DNS malintencionado envía respuestas falsas con los parámetros adecuados.

Una estrategia de fuerza bruta o el ataque SADDNS permiten inferir el puerto de origen y adivinar los IDs de transacción. En el caso de BIND9, estos parámetros se obtienen tras 3,600 rondas de consulta, mientras que para Microsoft DNS es aún más rápido, con solo 720 rondas.

El alcance de MaginotDNS es alarmante. Los expertos hallaron 1,200,000 resolutores DNS en la red, de los cuales 154,955 son CDNS. De estos, 54,949 presentaron vulnerabilidades y el 88.3% podría ser afectado por ataques off-path.

Los proveedores de software afectados ya han tomado cartas en el asunto, corrigiendo los errores. Microsoft, incluso, ha ofrecido recompensas a los investigadores por su valioso informe.

No obstante, para garantizar la seguridad, es esencial que los administradores de CDNS apliquen los parches y sigan las directrices proporcionadas por los proveedores.

Este estudio destaca las inconsistencias en la implementación de la lógica de seguridad en distintos softwares y modos de servidor DNS. Es un llamado a la acción para estandarizar y llegar a acuerdos entre los proveedores de software.

Referencias:

- https://www.usenix.org/conference/usenixsecurity23/presentation/li-xiang

- https://unaaldia.hispasec.com/2023/08/maginotdns-un-ataque-de-envenenamiento-de-cache-dns-que-compromete-la-seguridad-de-dominios-de-nivel-superior.html

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-25220

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-32983

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-43105