Los expertos alertan de un repunte global de accesos no autorizados a servidores Tomcat, con un protagonismo destacado de infraestructuras en la nube y recomendaciones urgentes de defensa.

Investigadores de ciberseguridad de GreyNoise Intelligence han detectado una campaña de ataques coordinados a gran escala dirigida a las interfaces de Apache Tomcat Manager en todo el mundo. Según la información publicada, el pasado 5 de junio los sistemas de detección de GreyNoise registraron un volumen de actividad muy superior al habitual, con cerca de 400 direcciones IP únicas participando en intentos de acceso y reconocimiento automatizado.

Escalada en los ataques: de la fuerza bruta al reconocimiento masivo

El análisis distingue dos patrones principales en la campaña:

- Intentos de fuerza bruta: 250 IPs diferentes detectadas realizando ataques sistemáticos de adivinación de contraseñas, frente al rango habitual de 1 a 15 IPs.

- Intentos de acceso al login de Tomcat Manager: 298 IPs intentando acceder a la interfaz administrativa, cuando lo habitual es detectar entre 10 y 40 IPs.

El 100% de las IP implicadas en fuerza bruta y el 99,7% de las IPs en intentos de login han sido clasificadas como maliciosas, lo que subraya el carácter coordinado y automatizado de la ofensiva. La campaña representa un salto notable respecto a la actividad de fondo habitual en la red.

Infraestructura utilizada: la nube como base de operaciones

El informe destaca el uso intensivo de recursos de la nube, especialmente de DigitalOcean (ASN 14061), desde donde los atacantes han desplegado gran parte de la infraestructura maliciosa. La facilidad para aprovisionar y eliminar rápidamente recursos cloud es un factor clave que permite campañas de esta magnitud.

En cuanto a la distribución geográfica, la mayoría de IPs ofensivas proceden de Estados Unidos, Reino Unido, Alemania, Países Bajos y Singapur, mientras que los servidores objetivo están ubicados principalmente en Estados Unidos, Reino Unido, España, Alemania, India y Brasil.

Riesgo y recomendaciones de defensa

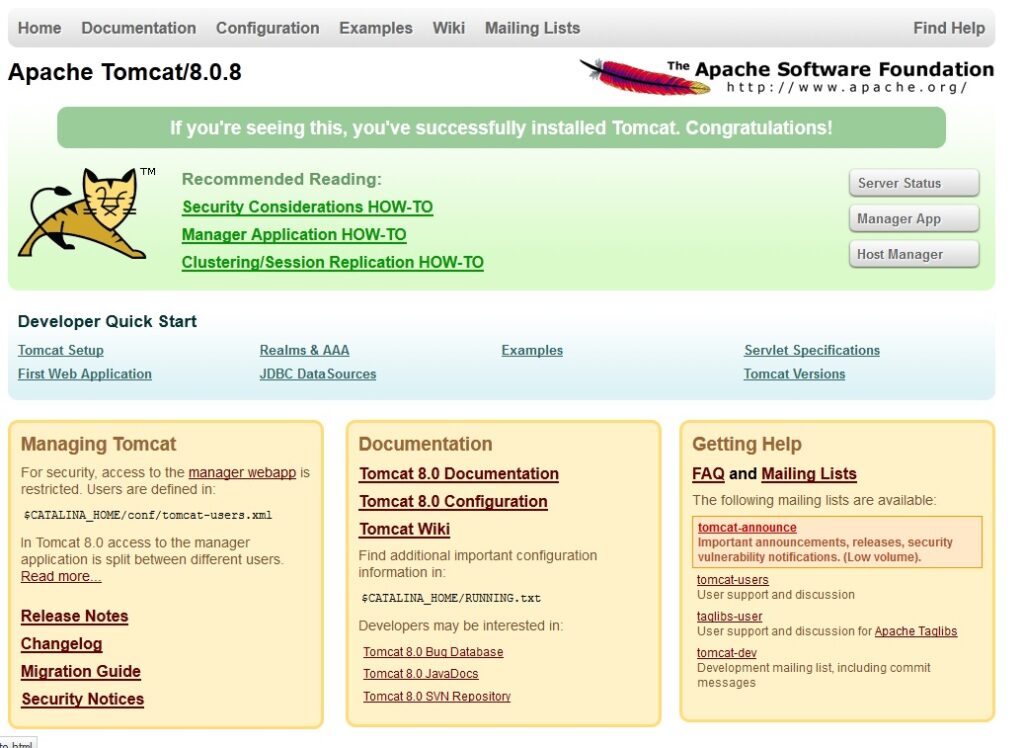

Aunque la campaña no ha explotado una vulnerabilidad concreta, se enmarca en una tendencia preocupante de reconocimiento masivo y escaneo previo a ataques dirigidos, especialmente relevante por la alta presencia de Tomcat en entornos empresariales.

Además, esta ofensiva coincide con la explotación activa de la vulnerabilidad crítica CVE-2025-24813 en Apache Tomcat, detectada desde marzo de 2025, lo que incrementa el riesgo para organizaciones con servicios Tomcat expuestos a Internet.

Recomendaciones para organizaciones con Tomcat Manager:

- Bloquear de inmediato las direcciones IP maliciosas identificadas.

- Revisar la configuración de control de acceso, limitando la administración sólo a rangos IP de confianza mediante RemoteCIDRValve:

<Valve className="org.apache.catalina.valves.RemoteCIDRValve" allow="127.0.0.1, 192.168.1.0/24" deny="" /> - Restringir el acceso al propio localhost mediante RemoteAddrValve:

<Valve className="org.apache.catalina.valves.RemoteAddrValve" allow="127\.\d+\.\d+\.\d+|::1|0:0:0:0:0:0:0:1" /> - Mantener actualizadas las versiones de Tomcat y aplicar parches de seguridad ante vulnerabilidades críticas.

- Monitorizar los registros de acceso y reforzar la autenticación para la administración del servicio.

Conclusión

El ataque masivo a Apache Tomcat Manager confirma el creciente interés de los actores de amenazas por servicios críticos en Internet y la importancia de no confiar en configuraciones por defecto. Ante el aumento de la explotación de vulnerabilidades y los intentos de acceso automatizado, resulta imprescindible reforzar las medidas de protección y limitar la superficie de ataque.

Fuente: gbhackers