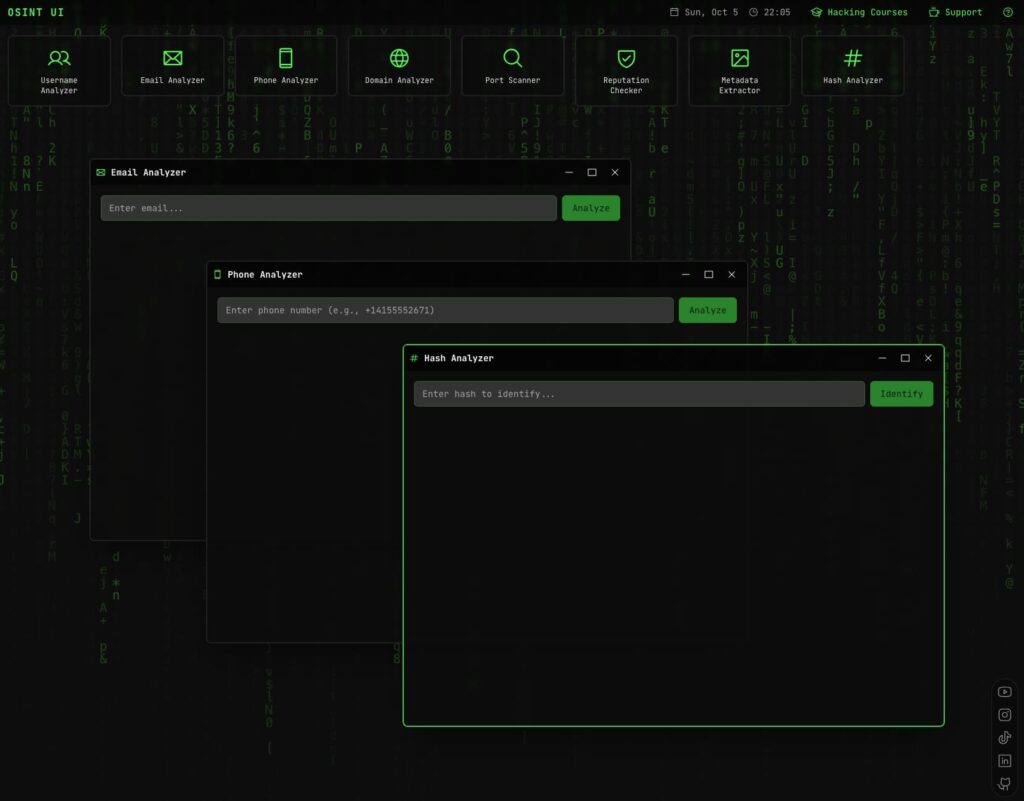

La investigación con fuentes abiertas —lo que en seguridad se conoce como OSINT— ha dejado de ser terreno exclusivo de analistas y forensics. Con la llegada de OSINT UI, un entorno web que simula un escritorio estilo hacker, cualquiera puede agrupar y automatizar tareas típicas de rastreo público: desde buscar perfiles por alias hasta analizar dominios, correos, números de teléfono, metadatos o puertos abiertos. Todo, bajo una interfaz que imita un desktop virtual, con “ventanas” y herramientas que se abren lado a lado.

El proyecto —desarrollado por afsh4ck— se presenta como una plataforma educativa y profesional para trabajos OSINT, con un aviso claro: todos los datos se consumen de fuentes públicas (o se simulan con mocks para demo) y el uso indebido es responsabilidad del usuario. No hay promesas de “milagros” ni scraping agresivo: el foco es productividad y organización.

Qué es OSINT UI (y qué no)

- Es: un entorno web (sin instalación compleja) con herramientas OSINT integradas, pensadas para investigación legítima (periodismo, due diligence, threat intel, red team con autorización, bug bounty, educación).

- No es: un kit de intrusión, ni un marco para violentar servicios. La advertencia legal (disclaimer) es explícita: respeta leyes y privacidad.

Suite de herramientas (visión general)

| Módulo | Qué hace | Uso típico |

|---|---|---|

| Username Analyzer | Busca perfiles por alias en cientos de plataformas | Periodismo, brand protection, persona research |

| Email Analyzer | Verifica existencia, reputación y presencia online de un correo | Phishing awareness, due diligence |

| Phone Analyzer | Identifica tipo de línea y país de un número | Antifraude, validación de leads |

| Domain Analyzer | Extrae WHOIS, DNS, subdominios validados | Recon de superficie pública, threat intel |

| Port Scanner | Sonda IP/dominio para puertos abiertos y servicios | Inventario externo, exposición accidental |

| Reputation Checker | Consulta de reputación de IP/dominio en CTI | Detección de blacklists y riesgos |

| Metadata Extractor | Analiza EXIF en imágenes (ubicación, cámara, etc.) | Verificación de imágenes, osint forensics |

| Hash Analyzer | Identifica tipo de hash y recursos de cracking | Análisis de muestras, incident response |

Nota legal: el escaneo de puertos y ciertas consultas pueden ser intrusivas si se abusan. Úsalos solo en activos propios o con permiso explícito.

Por qué interesa a equipos técnicos, periodistas y analysts

- Productividad: centraliza tareas OSINT que normalmente exigirían múltiples sitios/webapps o scripts.

- Contexto: al abrir módulos como “ventanas”, se cruzan pistas en la misma sesión (dominio→subdominios→reputación→metadatos de imágenes encontradas, etc.).

- Aprendizaje: la interfaz “tipo escritorio” guía al usuario menos técnico sin renunciar a funciones avanzadas.

- Neutralidad: no está casada con una sola fuente; por diseño usa datos públicos y/o mockeados para demos.

Flujo de trabajo recomendado (ejemplo práctico)

Caso: validar la superficie pública de una marca (OSINT “defensivo”).

- Alias y redes: Username Analyzer para el alias corporativo y variaciones → posibles suplantaciones o cuentas no oficiales.

- Dominio: Domain Analyzer → WHOIS, DNS, subdominios y expiración; Reputation Checker para listas negras.

- Exposición: Port Scanner contra IP/dominios propios (con permiso) → servicios abiertos inesperados.

- Engaño/phishing: Email Analyzer para direcciones de contacto; Phone Analyzer en números publicados.

- Metadatos: Metadata Extractor en imágenes públicas (blogs, notas de prensa) → borrar EXIF si revelan geolocalización.

- Registro y reporte: capturas de la sesión (o notas) para una acción correctiva.

Frentes de mejora (visión crítica constructiva)

- Transparencia de fuentes: siempre que sea viable, mostrar qué fuente alimenta cada veredicto (API, OSINT público, mock).

- Límites y cuotas: incluir indicadores de tasa y errores para evitar confundir fallos de fuente con “no encontrado”.

- Exportación: añadir PDF/CSV o un reporte automático por módulo ahorra tiempo a equipos.

- Cadena de custodia: opción de hash y sellado temporal de resultados para uso pericial o auditorías.

- Privacidad: avisos contextuales (ej.: “este módulo no debe usarse contra terceros sin permiso”).

Seguridad y ética: reglas de oro

- Legalidad primero: OSINT no ampara el acoso ni el doxing.

- Permisos: escanear solo activos propios o con autorización (bug bounty, pentest contratado).

- Mínimo impacto: evita automatismos agresivos; respeta robots.txt y TOS de servicios.

- Verificación: contrasta hallazgos con fuentes múltiples; “no encontrado” ≠ “no existe”.

- Privacidad: si trabajas con datos personales, aplica minimización, propósito y retención limitada.

Requisitos y disponibilidad

- Acceso: navegador web moderno; no requiere instalación local.

- Estado del proyecto: desarrollado por afsh4ck; el sitio ofrece contacto para soporte y vías de colaboración/apoyo.

- Descargo: uso educativo; datos de fuentes públicas o mock; el autor no se responsabiliza de usos indebidos.

En dos líneas

OSINT UI es un “escritorio virtual” que reúne herramientas OSINT clásicas en una interfaz limpia y utilizable, ideal para formación, periodismo de datos, due diligence, seguridad defensiva y red teaming con permiso. No reemplaza a marcos profesionales como Maltego, SpiderFoot o recon-ng, pero reduce fricción y acelera investigaciones básicas y medianas desde el navegador.

Preguntas frecuentes

¿Es gratis y requiere cuenta?

Se ejecuta en el navegador; el proyecto expone contacto y opciones de soporte. Según el despliegue, puede no requerir registro para probar los módulos.

¿De dónde saca los datos?

De fuentes públicas (OSINT) o mock para demo. Para uso profesional, es recomendable validar cada resultado y, si procede, complementar con APIs de terceros.

¿Puedo usar el port scanner libremente?

No. Escanear activos de terceros sin permiso puede ser ilegal y/o violar términos de servicio. Úsalo exclusivamente en activos propios o con autorización.

¿Alternativas o complementos?

SpiderFoot, theHarvester, Amass, Shodan, Censys, Maltego. OSINT UI no intenta reemplazarlos: actúa como hub ligero para tareas frecuentes y aprendizaje.