El ransomware como servicio (RaaS) ha experimentado un incremento notable en los últimos años, consolidándose como un modelo dominante para llevar a cabo ataques cibernéticos. En el primer semestre de 2024, los grupos de ransomware activos han aumentado más del 50 %, transformando estos ataques en operaciones ágiles y optimizadas que funcionan de manera similar a pequeñas empresas. Estas organizaciones criminales cuentan con salarios, evaluaciones de rendimiento e incluso programas de referidos para reclutar y mejorar sus operaciones.

Esta evolución complica aún más la labor de las organizaciones que ya luchaban por defenderse de los ataques de ransomware. Sin embargo, comprender cómo operan estos grupos y conocer su estructura organizativa puede ayudar a los líderes de seguridad a desarrollar estrategias ciberresilientes más efectivas contra este tipo de amenazas.

Anatomía de un Grupo de Ransomware como Servicio

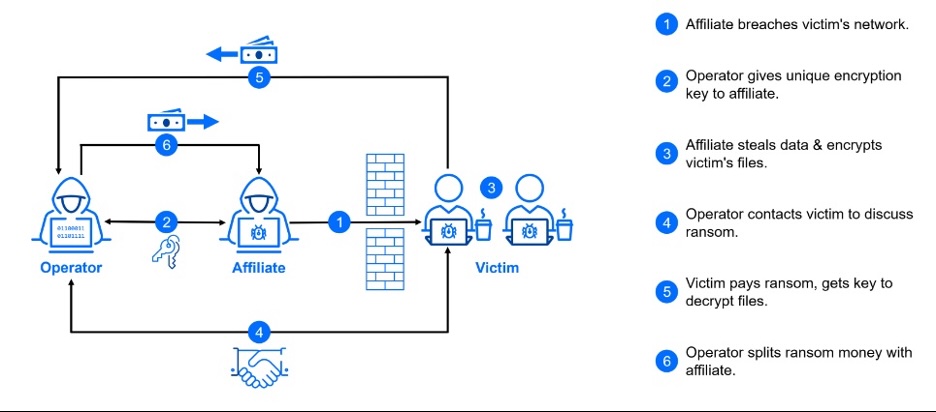

Las organizaciones criminales de ransomware han adoptado modelos operativos similares a empresas de software y proveedores de servicios, con roles clave que facilitan su eficiencia:

- Operadores: Actúan como empresarios del RaaS, supervisando el despliegue, la gestión y la infraestructura financiera antes y después del compromiso, asegurando que la operación esté actualizada y optimizada para ataques continuos.

- Afiliados: Son hackers profesionales que operan como contratistas independientes. Se encargan de desplegar el ransomware, navegar por la red de la organización comprometida y garantizar la eficacia del ataque. Pueden trabajar con múltiples operadores y cambiar de alianza según convenga.

- Brokers de Acceso Inicial: Expertos en penetración que identifican vulnerabilidades dentro de una organización, las explotan y establecen acceso para que un afiliado complete el ataque.

- Desarrolladores: Construyen y mantienen el software y la infraestructura técnica que soporta la explotación de vulnerabilidades, el compromiso de organizaciones y el despliegue de ransomware. Algunos se enfocan en código malicioso, como cifradores o herramientas para evadir sistemas de detección, mientras que otros trabajan en tareas de desarrollo convencionales, como construir portales web o sistemas backend.

Además de estos roles centrales, el ecosistema RaaS incluye otros profesionales como negociadores, que maximizan los pagos de rescate y escalan amenazas, y especialistas en análisis de datos, comunicaciones e incluso relaciones públicas, gestionando la interacción del grupo con el exterior.

Evolución y Dinámicas de los Grupos RaaS

A medida que estos grupos evolucionan, roles como los brokers de acceso inicial y los desarrolladores ganan mayor relevancia. Los brokers no esperan ser contratados; proactivamente obtienen acceso a múltiples empresas y ofrecen estos sistemas comprometidos a posibles compradores. Por otro lado, los desarrolladores pueden liderar pequeños grupos de RaaS y contratar a otros para crear herramientas e infraestructuras que apoyen los ataques.

La sofisticación creciente de estos grupos les permite refinar sus prácticas de reclutamiento. Aunque actualmente se realizan a través de foros y recomendaciones en sistemas cerrados, en el futuro podrían contratar a actores con experiencia comprobada y habilidades específicas.

Objetivos y Riesgos Actuales

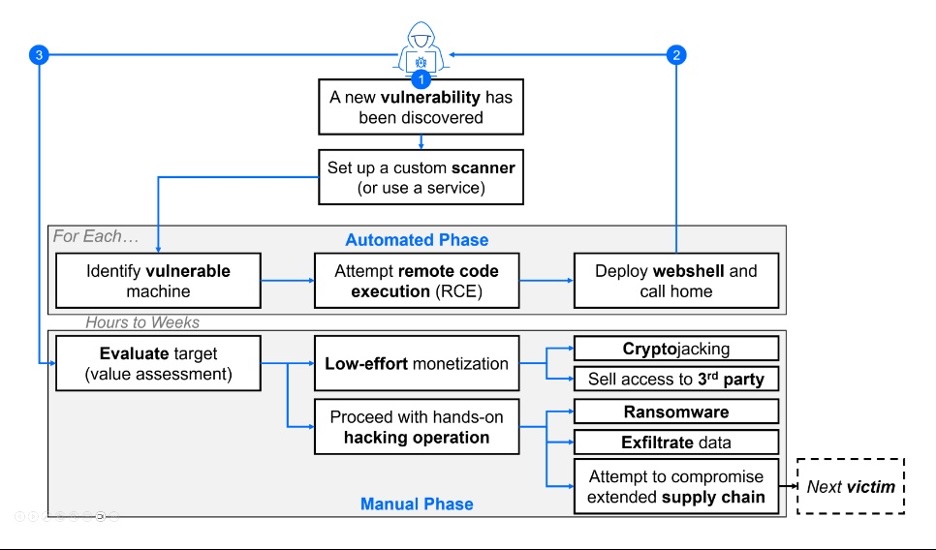

Anteriormente, los grupos de ransomware apuntaban a industrias específicas basándose en vulnerabilidades conocidas. Sin embargo, con el modelo RaaS, el enfoque ha cambiado. Ahora, estos grupos comienzan identificando vulnerabilidades y buscan organizaciones que utilicen sistemas o dispositivos con fallos conocidos, apuntando a aquellas que probablemente no hayan aplicado los parches necesarios. Los dispositivos de red perimetrales, como firewalls de aplicaciones, dispositivos VPN y enrutadores, son objetivos comunes.

Utilizando herramientas de escaneo automatizadas, buscan el uso de dispositivos vulnerables y proceden desde allí. Esta metodología permite descubrir organizaciones vulnerables más rápidamente y tener claro el método de compromiso y ataque.

Fortaleciendo las Defensas contra el RaaS

Para mitigar riesgos y fortalecer defensas, es crucial comenzar con la concienciación. Las organizaciones deben actualizar su percepción del ransomware, entendiendo que ya no se trata solo de ataques de cifrado y que el correo electrónico no es el vector más común. Reconocer la sofisticación de estos grupos y su enfoque en vulnerabilidades conocidas es fundamental para desarrollar estrategias efectivas.

Es esencial invertir en inteligencia de amenazas cibernéticas para mantenerse al día con las tácticas de estos actores maliciosos. La gestión y el parcheo de vulnerabilidades son vitales, especialmente porque los dispositivos de red perimetrales se han convertido en la principal puerta de entrada para estos atacantes. Adoptar un enfoque proactivo para parchear vulnerabilidades críticas es imprescindible, dado que los atacantes pueden explotar nuevas fallas en tan solo 24 horas.

Recursos como CVEdetails.com y las listas de vulnerabilidades conocidas y explotadas de CISA son herramientas valiosas para mantenerse informado y evitar ser víctima de escaneos automatizados y compromisos iniciales.

Además, invertir en técnicas de caza de amenazas permite detectar posibles intrusiones antes de que se complete un ataque. Utilizar soluciones como XDR, EDR y herramientas MDR es necesario, asegurándose de que ofrecen una comprensión y visibilidad completas. Incluso pequeñas brechas en la detección pueden ser aprovechadas por los atacantes para moverse lateralmente y evadir la detección.

Conclusión

Los líderes de seguridad deben adaptar sus estrategias al panorama de amenazas en constante evolución. Prepararse para esta nueva ola de ataques de ransomware requiere un cambio de mentalidad, superando nociones tradicionales y aprovechando herramientas y procesos avanzados para combatir estos riesgos emergentes.

Para mantenerse un paso adelante, es recomendable consultar recursos actualizados y especializados, como informes técnicos y libros blancos sobre las últimas tendencias y amenazas de ransomware.

Ilustraciones y vía: bitdefender