La nueva versión estable de Tor Browser 15.0 ya está disponible y llega con cambios que interesan tanto a equipos de seguridad como a usuarios avanzados. No es un “release” menor: es el primer Tor estable sobre Firefox ESR 140, lo que implica un salto de motor y, sobre todo, una auditoría de transición que ha revisado ≈200 incidencias “río arriba” en Firefox para neutralizar impactos sobre privacidad y seguridad antes de integrar las novedades. El Proyecto Tor ha publicado, además, los informes finales de esa auditoría y ha abierto su campaña de donaciones (dobladas hasta el 31 de diciembre de 2025), que sostiene el desarrollo del navegador.

Más allá del cambio de base, Tor 15.0 trae tres decisiones con impacto directo en riesgo:

- WebAssembly (Wasm) pasa a ser gestionado por NoScript. La tecnología seguirá bloqueada en niveles de seguridad “Más seguro” y “El más seguro”, pero sin romper el lector PDF (que Firefox mudó parcialmente a Wasm entre ESR 128 y 140).

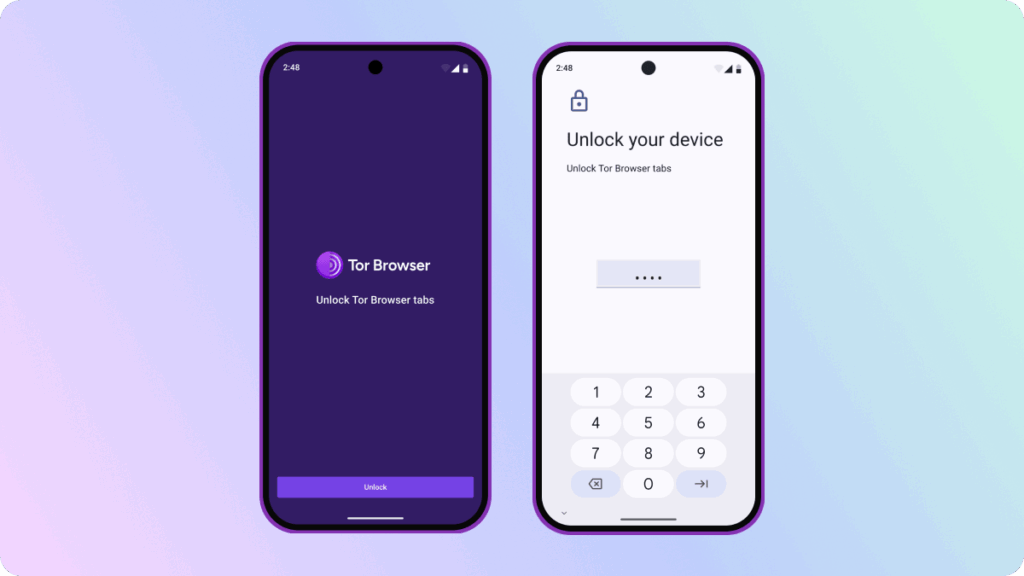

- Android estrena “screen lock”: un bloqueo biométrico o por PIN para proteger pestañas cuando la app queda en segundo plano en un teléfono desbloqueado.

- Tor sigue borrando la sesión al cierre, pero añade pestañas verticales y grupos (heredados de Firefox) que facilitan el trabajo con muchas fuentes sin degradar el modelo de privacidad.

A continuación, se desgranan las implicaciones para seguridad y se ofrece una tabla comparativa con los navegadores tradicionales (Firefox, Chrome, Edge y Safari).

Lo nuevo que importa a seguridad

Auditoría ESR 140: cortar a tiempo los riesgos “de upstream”

Cada transición ESR implica revisar cambios en APIs, features y defaults que podrían ampliar superficie de ataque o filtrar metadatos. Tor 15.0 llega tras ≈200 issues auditadas y tratadas. Entre otras medidas, la versión sincroniza la huella TLS con Firefox ESR 140, refuerza Resist Fingerprinting (RFP) (incluidos ajustes de letterboxing y contraste) y elimina componentes de IA/ML que Mozilla incorporó y que Tor considera innecesarios o sensibles para su amenaza modelo.

WebAssembly: bloqueo donde toca, compatibilidad donde es imprescindible

Hasta ahora Tor “apagaba” Wasm con la preferencia global javascript.options.wasm=false. Con Firefox ESR 140, el visor de PDF utiliza internamente Wasm: un bloqueo global rompería la funcionalidad. Tor 15.0 traslada el control a NoScript:

- En páginas privilegiadas del navegador (como el PDF), Wasm funciona para evitar regresiones.

- En sitios web, NoScript bloquea Wasm en “Más seguro” y “El más seguro”.

- Quien forzó

javascript.options.wasm=falseen “Estándar” verá el perfil como “Personalizado”; se recomienda volver atruey dejar a NoScript el bloqueo, para no singularizar la huella ni romper el PDF.

Mensaje clave: no tocar about:config salvo que se entienda el impacto en fingerprinting. Mejor usar los niveles predefinidos (Estándar / Más seguro / El más seguro), que equilibran privacidad y compatibilidad.

Android: una barrera adicional para escenarios reales

El screen lock añade un paso de desbloqueo (huella, rostro o PIN) cuando Tor Browser queda en segundo plano, protegiendo pestañas si alguien coge el móvil desbloqueado unos segundos. El cierre de la app borra como siempre la sesión. Para un entorno corporativo o académico —móviles compartidos, sobremesas— es un “cinturón” simple y eficaz.

Nota operativa: tras actualizar en Android antiguos, algunas páginas pueden no cargar. Se corrige limpiando caché en Ajustes → Apps → Tor Browser → Almacenamiento y caché.

Usabilidad sin coste en privacidad

Las pestañas verticales y los grupos de pestañas permiten segmentar investigaciones, casos, incidentes o fuentes sin persistir nada al cierre. En el estreno hay dos “quirks” conocidos en escritorio (redimensionado visible al abrir y variaciones que muestran Letterboxing); hay parche en curso.

Ciclo de vida y compatibilidad: planifique migraciones

Mozilla ha anunciado el incremento del mínimo soportado a Android 8.0 y el fin de x86 en Android y Linux. El Proyecto Tor se alinea con ese plan:

- Tor Browser 15.0 es la última mayor con Android 5/6/7 y x86 (Android/Linux).

- Seguirá habiendo parches de seguridad en 15.x hasta la llegada de Tor 16.0 (prevista a mitad de 2026).

- A partir de Tor 16.0, esos entornos quedarán sin soporte.

Recomendación: si su organización aún depende de Android 5–7 o x86, utilice la ventana de 15.x para migrar.

Comparativa de seguridad y privacidad: Tor vs. navegadores tradicionales

Criterio: se comparan comportamientos por defecto en las ramas estables (a fecha del anuncio de Tor 15.0), con foco en privacidad y amenaza modelo. Algunos navegadores ofrecen opciones avanzadas o extensiones que pueden modificar el cuadro.

| Capas / Rasgos (por defecto) | Tor Browser 15.0 | Firefox (ESR/estable) | Chrome | Edge | Safari |

|---|---|---|---|---|---|

| Anonimato de red | Sí (Tor): todo tráfico por la red Tor, circuitos aislados por origen. | No (salvo extensiones/proxies). | No. | No. | No. |

| Borrado de sesión al cerrar | Sí (pestañas privadas por diseño, state efímero). | No por defecto (sí en modo “privado”). | No por defecto (sí en “incógnito”). | No por defecto (sí en “InPrivate”). | No por defecto (sí en “Privado”). |

| Anti-fingerprinting por defecto | Sí (RFP + Letterboxing, spoofing de fingerprints clave). | Parcial: protecciones anti-tracking fuertes (Total Cookie Protection), algunas medidas anti-huella; RFP no activo por defecto. | Limitado: foco en Privacy Sandbox y mitigaciones específicas; no hay RFP. | Moderado: Tracking Prevention (Balanced/Strict) y SmartScreen; anti-huella limitado. | ITP y mitigaciones anti-huella integradas; enfoque conservador en APIs. |

| Aislamiento/Partición de state | Aislamiento de primera parte (FPI) y aislamiento de streams. | Total Cookie Protection (partición de cookies por sitio). | Fase de transición: tercera parte en retirada; Privacy Sandbox. | Tracking Prevention con controles por sitio; no FPI. | ITP limita state de terceros; no FPI. |

| Bloqueo de rastreadores | Enfoque en aislamiento y anti-huella; NoScript para JS/Wasm en niveles altos. | ETP (lista) + TCP; buen bloqueo de trackers. | Protecciones de navegación segura; menos bloqueo de trackers por defecto (modelo sandbox publicitario). | Tracking Prevention (listas), configurable. | ITP (heurístico) con bloqueos agresivos. |

| Wasm por defecto | Gestionado por NoScript: bloqueado en Más seguro / El más seguro; habilitado en visor PDF. | Habilitado. | Habilitado. | Habilitado. | Habilitado. |

| Modelo de extensiones | Restringido; NoScript preinstalado; enfoque en minimizar superficie. | Rico; tienda AMO; puede reforzarse con uBlock, etc. | Muy extendido; WebStore; políticas corporativas. | WebStore + políticas; integración con servicios MS. | Limitado a App Store; fuerte sandbox. |

| HTTPS por defecto | Sí (enrutado + upgrades heredados de Firefox). | “HTTPS Only” disponible (off por defecto en algunas ediciones). | HTTPS-first en muchos flujos; upgrades por HSTS/ listas. | Similar a Chrome. | Sí (política estricta; HSTS, upgrades). |

| Telemetría | Mínima y desactivada; sin servicios de nube del proveedor. | Telemetría presente (opt-out/opt-in según canal). | Telemetría y servicios (opt-out parciales). | Telemetría/servicios MS (opt-out parciales). | Telemetría discreta; servicios Apple opcionales (p. ej., Private Relay en iCloud+). |

Notas

- Tor no prioriza bloqueos por listas como primer recurso (eso es Firefox): su amenaza modelo pivota sobre anonimato de red, aislamiento y anti-huella. Si el usuario eleva el perfil de seguridad, NoScript hace el resto (apagando JS/Wasm donde proceda).

- Firefox es hoy el único “navegador tradicional” que incorpora protecciones fuertes por defecto en cookies y state (Total Cookie Protection). La RFP completa —el “modo Tor”— no está activa por defecto.

- Safari aplica ITP desde hace años y añade mitigaciones anti-huella de amplio espectro; su enfoque es más restrictivo con nuevas APIs.

- Chrome transita a Privacy Sandbox (Topics/Attribution) y retira progresivamente cookies de terceros; su modelo de negocio hace que algunas protecciones y decisiones de API difieran de Firefox/Safari.

- Edge añade capas corporativas (políticas, SmartScreen, aislamiento de empresa) con Tracking Prevention configurable.

Qué deberían hacer los equipos de seguridad

- Formalizar perfiles de uso. Tor no es “un Firefox con proxy”: el modelo de amenaza y la operativa (estado efímero, circuitos, latencia) son distintos. Úsese Tor cuando anonimato de red y reducción de huella sean requisitos; Firefox endurecido (o Safari en macOS/iOS) cuando el entorno corporativo precise compatibilidad, políticas y telemetría controlada.

- Evitar personalizaciones “caprichosas”. Toquetear

about:configen Tor singulariza la huella. Ceñirse a Estándar / Más seguro / El más seguro y a NoScript. - Planificar migraciones (Android 5–7 y x86 en Android/Linux) antes de Tor 16.0.

- Capacitar en Android: activar screen lock de Tor, bloqueo del dispositivo y actualizaciones; son controles reales en escenarios cotidianos (móvil prestado, puesto caliente).

Cómo actualizar (y cómo contribuir)

Tor Browser 15.0 puede descargarse desde la página oficial o vía el canal de distribución. Quien ya tenga Tor, recibirá la actualización habitual. La operación es reversible y no cambia perfiles de seguridad si se mantenían en Estándar / Más seguro / El más seguro. El Proyecto recuerda que todas las donaciones hasta el 31/12/2025 serán igualadas por Power Up Privacy.

Lectura rápida para CSOs y CISO

- Riesgo de huella: Tor 15.0 refuerza RFP y letterboxing; evite desviarse del baseline.

- Superficie Wasm: bloqueada por NoScript en perfiles altos sin romper PDF.

- Android: “screen lock” reduce exposición de pestañas en escenarios de abandono o dispositivo compartido.

- EOL planificado: Android 5–7 y x86 (Android/Linux) fuera con Tor 16.0; use 15.x para migrar.

- Comparativa: Tor sigue siendo único en anonimato de red + anti-huella por defecto; Firefox destaca en partición de state (TCP); Safari en ITP/anti-huella; Chrome/Edge priorizan Privacy Sandbox/Tracking Prevention y ecosistema corporativo.

vía: redes sociales