El experimento del creador de contenido Eric Parker evidencia de forma didáctica el enorme riesgo que supone utilizar sistemas obsoletos como Windows XP en Internet sin medidas de protección básicas.

¿Qué pasaría si conectáramos hoy a Internet un ordenador con Windows XP, sin antivirus, sin firewall y sin ninguna barrera que lo proteja? Esta pregunta que podría parecer una anécdota ha sido el punto de partida de un experimento con intenciones muy serias: demostrar, de forma gráfica y pedagógica, los peligros de mantener sistemas operativos desactualizados en la red.

El protagonista de esta historia es Eric Parker, creador de contenido tecnológico, quien decidió comprobar hasta qué punto una máquina con Windows XP sin actualizaciones ni protección alguna puede sobrevivir conectada a Internet en 2025. La respuesta fue contundente: bastaron apenas diez minutos para que el sistema quedara completamente comprometido.

Una máquina virtual expuesta al mundo

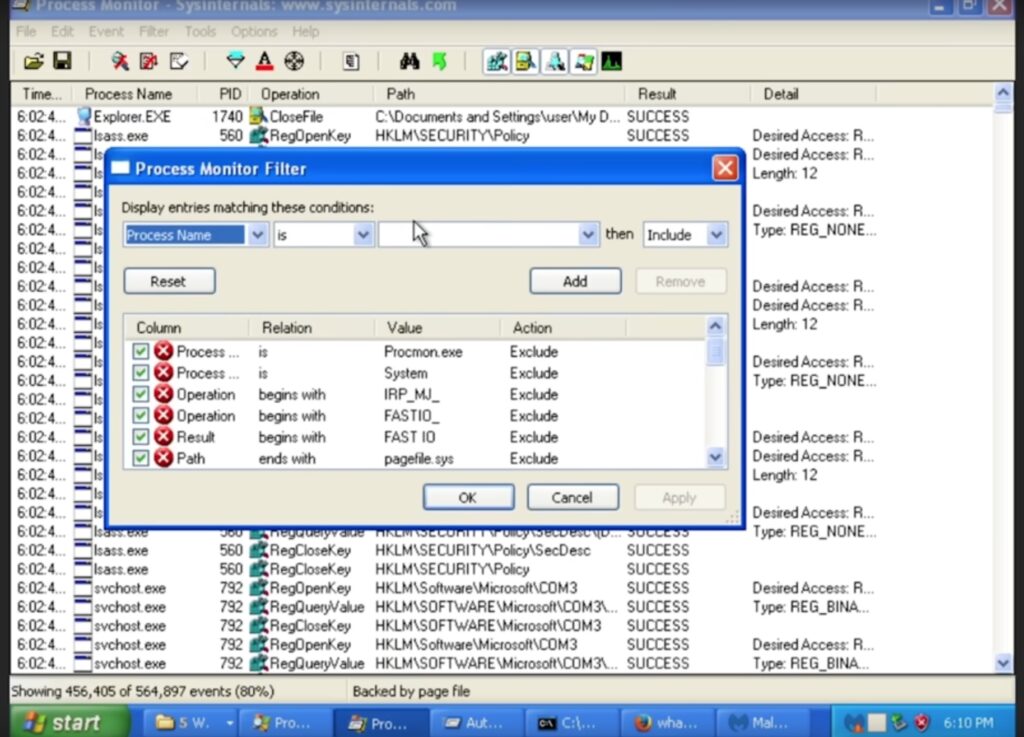

Parker llevó a cabo el experimento en un entorno controlado. Para ello, utilizó una máquina virtual con Windows XP Service Pack 3, alojada en un servidor Proxmox. Desactivó todas las protecciones disponibles: el firewall de Windows XP, la configuración NAT del router e incluso evitó cualquier tipo de filtrado que pudiera ofrecer algo de resguardo. La máquina recibió una IP pública directa, exponiéndola tal cual a todo lo que circula por Internet.

La idea era simular el tipo de conexión que muchos hogares o empresas tenían en los primeros años de los 2000. Pero el contexto tecnológico de hoy es muy diferente: el malware circula a una escala masiva, automatizado, distribuido y muchas veces impulsado por redes criminales organizadas.

Infección en tiempo récord

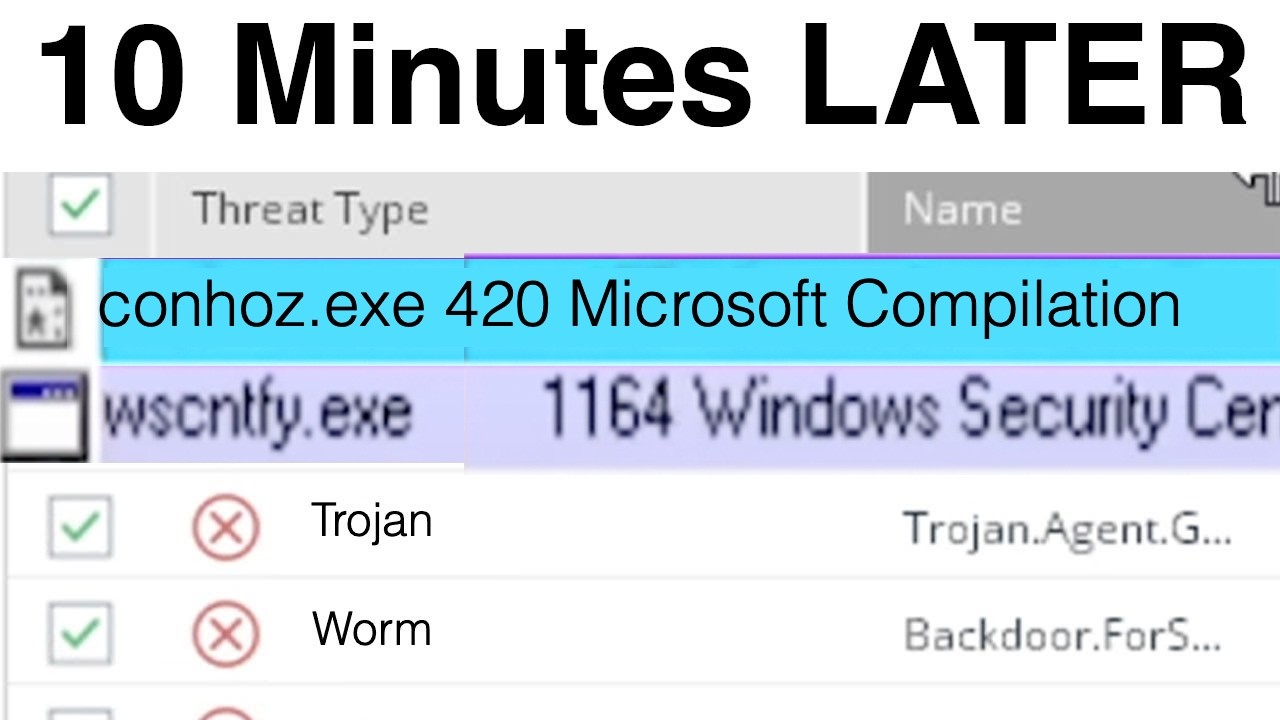

La consecuencia fue inmediata. En cuestión de minutos, el proceso «conhoz.exe» apareció en el Administrador de tareas, revelándose como un troyano que disfrazaba su presencia bajo apariencia de componente legítimo del sistema.

La infección no se detuvo ahí. Pronto comenzaron a surgir múltiples procesos maliciosos, alojados en carpetas temporales y ejecutando funciones como:

- Activación de un servidor FTP para control remoto no autorizado.

- Redirección del tráfico mediante la modificación de DNS.

- Creación de nuevas cuentas de usuario con privilegios elevados.

- Cierre automático de herramientas de seguridad como Malwarebytes.

Uno de los puntos más preocupantes fue el aprovechamiento de la vulnerabilidad EternalBlue, una brecha de seguridad que causó estragos en 2017 con el ataque del ransomware WannaCry, y que sigue presente en sistemas como Windows XP si no han sido parcheados. Esta vulnerabilidad permite la ejecución remota de código sin interacción del usuario.

“Este sistema estaba pidiendo a gritos ser vulnerado”, reconocía el propio Parker en su vídeo explicativo.

La facilidad de ataque en el contexto actual

El experto también destacó cómo herramientas como Nmap, utilizadas legítimamente por profesionales de ciberseguridad, también están al alcance de los atacantes. Estas herramientas permiten escanear grandes rangos de direcciones IP para detectar sistemas operativos vulnerables, como Windows XP, y lanzar ataques automatizados en segundos.

“Una vez localizado, un sistema obsoleto y desprotegido puede convertirse rápidamente en una pieza más de una red de bots, un servidor para malware o una puerta trasera a otras infraestructuras”, explicaba Parker.

¿Qué ocurre si usamos un router moderno?

Aunque el experimento fue diseñado para mostrar lo peor posible, Parker también reconoció que un entorno más habitual, como un router doméstico con NAT activado y un cortafuegos básico, reduciría significativamente el riesgo. Pero incluso en ese caso, usar Windows XP como sistema operativo principal en 2025 sigue siendo una mala idea.

¿Por qué? Porque los navegadores compatibles están obsoletos, el software de seguridad moderno ya no se instala en XP, y el sistema carece de protecciones fundamentales ante ataques modernos como escaladas de privilegios, inyección de código, exploit de librerías antiguas o manipulación de registros DNS.

¿Y qué pasa con sistemas más recientes?

Para aportar un contraste, Parker repitió el experimento con Windows 7, también en una máquina virtual sin firewall ni NAT. La diferencia fue evidente: tras más de 10 horas conectado a Internet, el sistema no presentó signos claros de infección.

Este resultado no implica que Windows 7 sea seguro (especialmente desde que perdió el soporte oficial), pero sí evidencia el avance significativo en materia de seguridad que se ha producido entre 2001 y 2009, y más aún con las versiones actuales como Windows 10 o Windows 11.

Una advertencia para el futuro cercano

Con la finalización del soporte oficial para Windows 10 programada para octubre de 2025, muchos usuarios están planteándose cómo actuar. El experimento de Parker sirve como una advertencia: no actualizar puede tener consecuencias graves. Si un sistema como Windows XP cae en 10 minutos, ¿cuánto tardará Windows 10 en volverse vulnerable si no recibe más actualizaciones de seguridad?

Para quienes no deseen dar el salto a Windows 11, existen alternativas seguras y modernas como distribuciones Linux ligeras, diseñadas incluso para equipos antiguos, que siguen recibiendo soporte y son mucho más resistentes ante ataques.

Conclusión: una lección sobre obsolescencia y seguridad digital

El experimento de Eric Parker no pretende demonizar Windows XP, un sistema que durante años fue sinónimo de estabilidad y compatibilidad, pero sí nos recuerda que la tecnología envejece, y que la seguridad debe evolucionar con ella.

En un contexto donde los ciberdelitos no dejan de crecer y automatizarse, mantener equipos con software sin soporte es una irresponsabilidad no solo para quien los usa, sino para toda la red. Como concluye Parker: “Internet ya no es un sitio amable para los sistemas viejos. Y no lo será más seguro mañana.”