En un giro sorprendente de eventos, se ha descubierto una peligrosa vulnerabilidad Zero-Day en el sistema operativo Windows, denominada EventLogCrasher, que afecta a todas las versiones desde Windows 7 hasta Windows 11, así como a las versiones de servidor de Windows desde Server 2008 R2 hasta Server 2022. Esta falla permite a los atacantes bloquear de forma remota el servicio de registro de eventos en dispositivos dentro del mismo dominio de Windows, lo cual plantea seriamente la necesidad de una solución inmediata.

Descripción del Descubrimiento

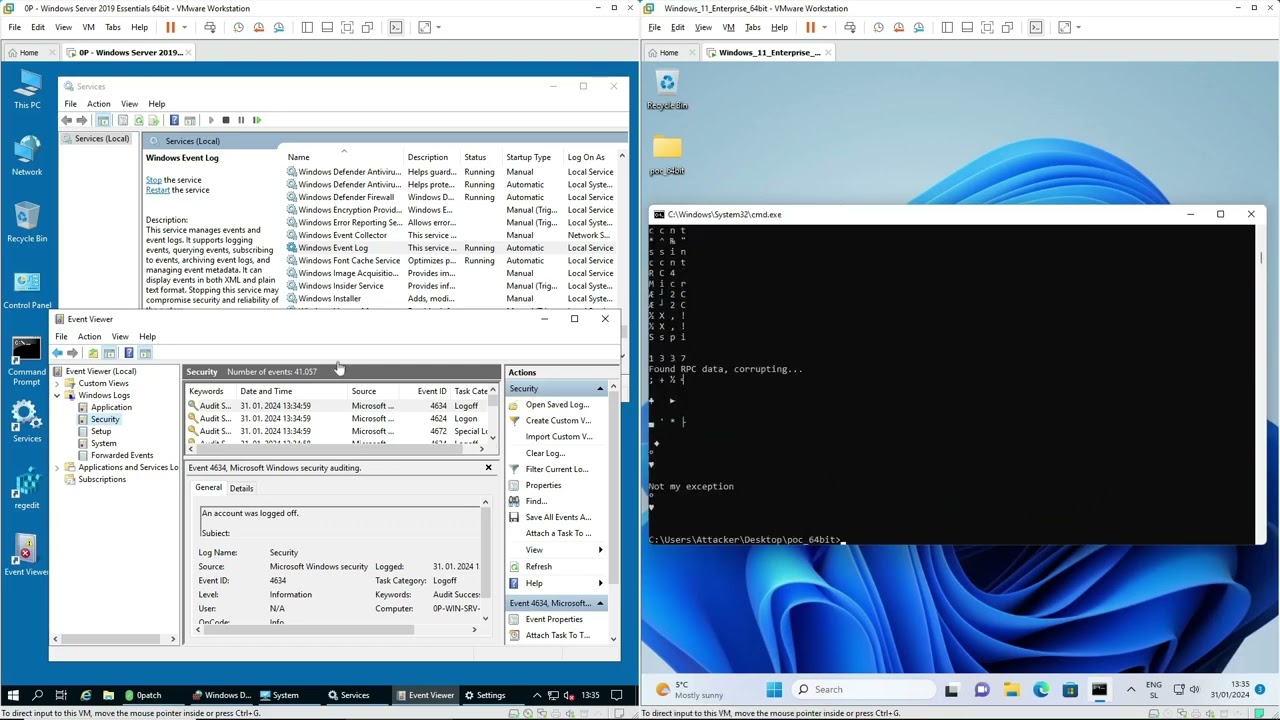

EventLogCrasher fue descubierto por el investigador de seguridad conocido simplemente como Florian, quien reportó sus hallazgos al equipo del Centro de respuesta de seguridad de Microsoft. Curiosamente, desde Redmond se etiquetó el problema como un duplicado de un error reportado en 2022, aunque sin proporcionar muchos más detalles al respecto. Florian, destacando la gravedad del asunto, también publicó la semana pasada una prueba de concepto del exploit.

La Falla LogCrusher

Paralelamente, la compañía de software Varonis reveló una vulnerabilidad similar, conocida como LogCrusher. Aún a la espera de un parche oficial, LogCrusher podría ser explotada por cualquier usuario del dominio para causar el mismo tipo de interrupción en el servicio de registro de eventos en las máquinas Windows de todo el dominio.

Cómo se Exploita la Vulnerabilidad

Para explotar esta vulnerabilidad Zero-Day bajo las configuraciones predeterminadas del firewall de Windows, los atacantes necesitan una conectividad de red con el dispositivo objetivo junto con credenciales válidas, incluso con privilegios bajos. Esto implica que pueden bloquear el servicio de Registro de eventos tanto localmente como en cualquier computadora con Windows en el mismo dominio, incluyendo a los controladores de dominio, lo que efectivamente oculta cualquier actividad maliciosa de los registros del sistema.

Implicaciones de EventLogCrasher

La gravedad de EventLogCrasher radica en cómo afecta a los sistemas de gestión de eventos e información de seguridad (SIEM) y los sistemas de detección de intrusiones (IDS), que se quedan sin la capacidad de registrar nuevos eventos para activar alertas de seguridad. Aunque los eventos del sistema y de seguridad se almacenan en cola en la memoria y pueden recuperarse una vez que el servicio se reactiva, existe el riesgo de pérdida si la cola se llena o si el sistema atacado se apaga.

Soluciones y Parches no Oficiales

Ante la falta de una solución oficial por parte de Microsoft, el servicio de microparches 0patch ha lanzado una serie de parches no oficiales, disponibles de manera gratuita hasta que Microsoft publique actualizaciones de seguridad oficiales para este error. Esta decisión resalta tanto la gravedad del problema como la agilidad de la comunidad de seguridad cibernética para proveer soluciones temporales en situaciones críticas.

Conclusiones y Recomendaciones

La aparición de la vulnerabilidad EventLogCrasher y su potencial impacto en la seguridad de las infraestructuras de TI subrayan la importancia de mantener una vigilancia constante y aplicar medidas proactivas de seguridad cibernética. Aunque los parches no oficiales ofrecen una solución temporal, es imperativo que los administradores de sistemas estén alerta y apliquen las actualizaciones de seguridad oficiales tan pronto como estén disponibles para garantizar una protección óptima contra posibles ataques.