La frontera entre el espionaje “de élite” y el cibercrimen de bajo coste vuelve a estrecharse. Una nueva plataforma de spyware móvil, bautizada como ZeroDayRAT, está siendo vendida abiertamente a través de Telegram con un enfoque comercial que reduce al mínimo las barreras técnicas para el comprador. La investigación, atribuida a la firma de seguridad móvil iVerify, sitúa la primera actividad observada el 2 de febrero de 2026 y describe un producto con panel web, soporte al cliente y actualizaciones, diseñado para convertir un teléfono comprometido en un dispositivo bajo vigilancia permanente… y, en el peor de los casos, en una vía directa para el robo financiero.

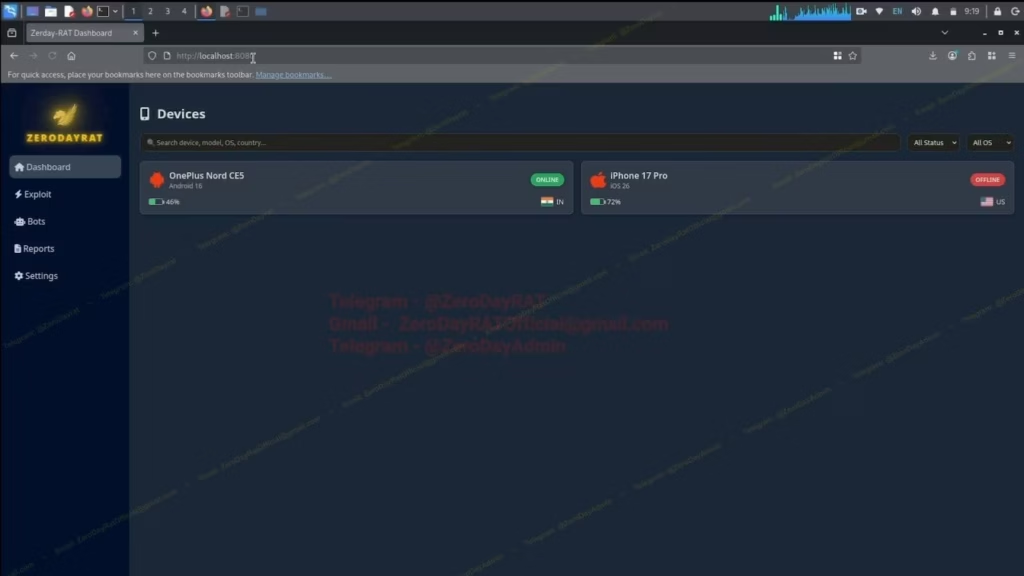

La principal alerta no reside solo en la existencia de un nuevo malware —una constante en el ecosistema—, sino en el “paquete completo” que se publicita alrededor de ZeroDayRAT. Según el análisis, el vendedor mantiene canales dedicados para ventas, asistencia y novedades, y entrega al comprador un cuadro de mando que concentra capacidades de perfilado, monitorización en tiempo real, acceso a comunicaciones y extracción de datos sensibles. En otras palabras: un producto que se comporta más como un servicio empaquetado que como una pieza de malware aislada.

Un panel para ver “toda la vida” del teléfono

El informe describe que, tras la infección, la interfaz de operador muestra una vista general capaz de perfilar a la víctima con rapidez: modelo del dispositivo, versión del sistema, batería, país, estado de bloqueo, datos de SIM y operador, incluso números en caso de móviles con doble SIM. A ese inventario se suma un desglose del uso de aplicaciones por tiempo, una línea de actividad reciente y una vista previa de SMS interceptados. Ese primer panel, por sí solo, permitiría inferir hábitos, horarios, aplicaciones prioritarias e incluso el tipo de comunicaciones que recibe el usuario.

A partir de ahí, la herramienta se organiza en módulos. La localización aparece como uno de los pilares: coordenadas GPS con histórico y representación en mapa, útiles no solo para saber dónde está el terminal, sino para reconstruir recorridos y patrones de movimiento. En paralelo, el spyware capturaría notificaciones de aplicaciones, un flujo que puede revelar conversaciones, avisos, llamadas perdidas o mensajes de plataformas sin necesidad de abrirlas en el dispositivo. Esta captura pasiva es especialmente delicada porque, en la práctica, muchas aplicaciones “filtran” información valiosa a través de notificaciones: desde mensajes hasta códigos temporales o confirmaciones de acceso.

Uno de los apartados descritos como más problemáticos es el inventario de cuentas registradas en el teléfono: servicios y apps que el usuario tiene configurados, con identificadores asociados (usuario o email). Para un atacante, ese listado se convierte en un mapa para intentar toma de cuentas, suplantación o campañas de ingeniería social mucho más precisas: no es lo mismo enviar un phishing genérico que uno diseñado específicamente para el banco, la plataforma de pagos o la red social que la víctima usa a diario.

SMS, OTP y el bypass de la “doble verificación” por mensaje

La investigación también apunta a acceso amplio a SMS, incluyendo búsqueda en bandeja de entrada y capacidad de envío desde el número del teléfono comprometido. Aquí el riesgo escala: en 2026, pese a la expansión de métodos más robustos, el SMS sigue usándose como canal de recuperación y como segundo factor en demasiados servicios. Cualquier spyware con visibilidad sobre mensajes entrantes puede capturar OTP bancarios o códigos de plataformas, neutralizando una capa de seguridad que muchos usuarios aún consideran “suficiente”.

Esta es una de las lecturas más incómodas para organizaciones y entidades financieras: cuando el dispositivo cae, la autenticación basada en SMS se degrada de “segundo factor” a “otro mensaje más” que el atacante puede leer.

Vigilancia en directo: cámara, micrófono y pantalla

ZeroDayRAT no se limita a la recolección de datos. El informe lo sitúa en el terreno de la vigilancia en tiempo real, con acceso a streaming de cámara (frontal o trasera), grabación de pantalla y micrófono. Combinado con la geolocalización, el resultado es un esquema de control total: ver dónde está el objetivo, escuchar qué ocurre alrededor y observar qué está haciendo en el teléfono. Para cualquier víctima —particular o profesional— esto equivale a una pérdida completa de privacidad.

A esa vigilancia se suma un keylogger que registraría entradas con contexto de aplicación y marcas temporales, además de una vista previa de pantalla para seguir la actividad mientras se capturan pulsaciones. El impacto va más allá del robo de contraseñas: en móviles, escribir suele implicar introducir códigos, buscar información sensible o interactuar con banca y pagos. Un registro continuo de actividad convierte el terminal en un repositorio involuntario de secretos.

Robo bancario y criptomonedas: del espionaje a la sustracción directa

La plataforma descrita por iVerify incluye módulos específicos orientados al dinero. Por un lado, un componente de cripto-stealer capaz de detectar aplicaciones de monedero y, según el informe, realizar inyección en portapapeles, sustituyendo direcciones copiadas por otras controladas por el atacante. Es una técnica clásica en el ecosistema cripto: el usuario cree estar enviando fondos a una dirección legítima, pero el destino cambia silenciosamente antes de pegarlo.

Por otro lado, se menciona un módulo de bank stealer que apuntaría a apps bancarias y plataformas de pago, utilizando técnicas de superposición (overlay) para capturar credenciales. Esta transición —de vigilar a robar— es clave para entender por qué ZeroDayRAT preocupa: no es un spyware “pasivo”, sino un kit que se comercializa como herramienta de control y monetización.

Cómo se propaga: el vector humano sigue siendo el eslabón débil

Aunque el informe menciona distintos métodos, el patrón se repite: la infección requiere que el usuario acabe instalando un componente malicioso. En Android, esto suele materializarse como una aplicación que aparenta legitimidad; en iOS, el informe habla de “payloads”, sin detallar públicamente el mecanismo exacto. La distribución observada se apoya en smishing (mensajes SMS con enlaces), correos de phishing, tiendas falsas y enlaces compartidos por mensajería. La conclusión es conocida pero vigente: la ingeniería social sigue siendo el camino más rentable.

Para el usuario final, la advertencia práctica es sencilla: el primer error suele ocurrir antes de “sentir” que algo va mal. Y cuando el spyware ya está instalado, sus señales pueden confundirse con problemas cotidianos (batería que dura menos, rendimiento irregular, permisos concedidos a la ligera).

Riesgo para empresas: un móvil comprometido es una puerta a la organización

En el ámbito corporativo, ZeroDayRAT encaja con un problema creciente: el móvil como nodo crítico de identidad. Notificaciones, tokens, accesos a correo, apps corporativas, gestores de contraseñas, confirmaciones de banca y mensajería interna… todo converge en el dispositivo. Si el terminal cae, el atacante no solo espía: puede robar credenciales, capturar códigos de verificación, secuestrar sesiones y pivotar hacia sistemas empresariales.

Por eso, varias lecturas del sector apuntan a que la defensa no puede limitarse a MDM tradicional. El enfoque que empieza a imponerse combina gestión (políticas, cumplimiento, control de aplicaciones) con detección y respuesta en móvil: telemetría, indicadores de compromiso, señales de abuso de permisos y correlación con identidad y acceso condicional. En paralelo, la recomendación más dura —y quizá la más realista— es reducir la exposición: no todo dato sensible debería residir en un teléfono, especialmente en entornos BYOD.

Qué pueden hacer usuarios y organizaciones hoy

Sin caer en recetas simplistas, hay medidas que elevan notablemente el coste del atacante:

- Reducir la superficie de instalación: evitar sideloading, no instalar apps desde enlaces, desconfiar de tiendas no oficiales y revisar permisos con rigor.

- Blindar la autenticación: priorizar métodos resistentes al phishing (passkeys/FIDO) y minimizar la dependencia de SMS para verificación y recuperación.

- Vigilar el móvil como endpoint: en empresa, complementar MDM con capacidades de detección de amenazas móviles, y usar acceso condicional para bloquear dispositivos en riesgo.

- Higiene frente a smishing: desconfiar por defecto de enlaces recibidos por SMS o mensajería, incluso cuando parezcan “de confianza”.

ZeroDayRAT es un recordatorio incómodo: el smartphone ya no es un “segundo dispositivo”, sino el centro de identidad, pagos y comunicaciones. Y precisamente por eso, se ha convertido en el objetivo perfecto.

Preguntas frecuentes

¿Qué es ZeroDayRAT y por qué se considera una amenaza seria para Android y iPhone?

ZeroDayRAT se describe como una plataforma de spyware comercial vendida en Telegram que centraliza vigilancia, robo de datos y funciones de sustracción financiera. Su peligrosidad radica en el control remoto, la captura de notificaciones/SMS y las capacidades de cámara, micrófono y keylogging.

¿Cómo puede afectar ZeroDayRAT a la verificación en dos pasos por SMS (OTP bancarios)?

Si un atacante accede a los SMS del dispositivo, puede leer códigos de un solo uso enviados por bancos o plataformas, debilitando la autenticación basada en SMS y facilitando el acceso no autorizado a cuentas.

Qué señales pueden indicar spyware en el móvil y qué pasos inmediatos conviene tomar?

Algunas señales típicas incluyen consumo anómalo de batería/datos, permisos extraños en apps, comportamientos inusuales del sistema o notificaciones inesperadas. Como respuesta, conviene revisar apps instaladas, permisos, perfiles/configuraciones desconocidas y, en entornos corporativos, reportar a seguridad para análisis del dispositivo.

Qué medidas de seguridad móvil son más eficaces en empresas con BYOD frente a spyware tipo ZeroDayRAT?

La combinación de políticas (MDM/EMM), acceso condicional, autenticación resistente al phishing y detección de amenazas en móvil (MTD/EDR móvil) reduce el riesgo. También ayuda separar el entorno de trabajo (contenedores/perfiles) y limitar datos sensibles en el dispositivo.